入侵兼反入侵的实例

【菜科解读】

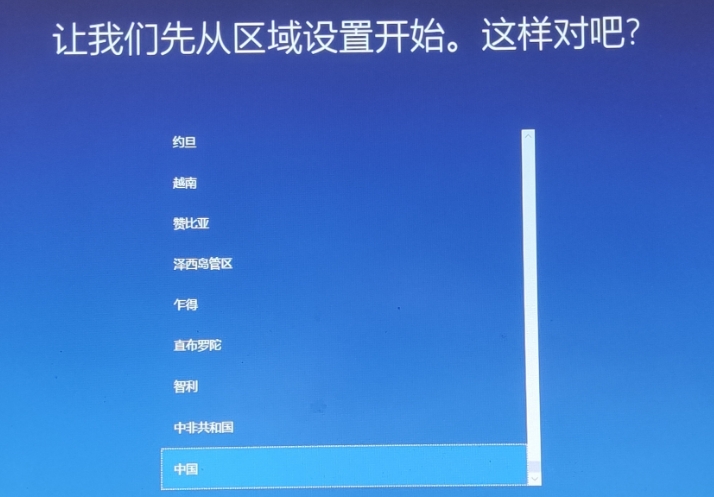

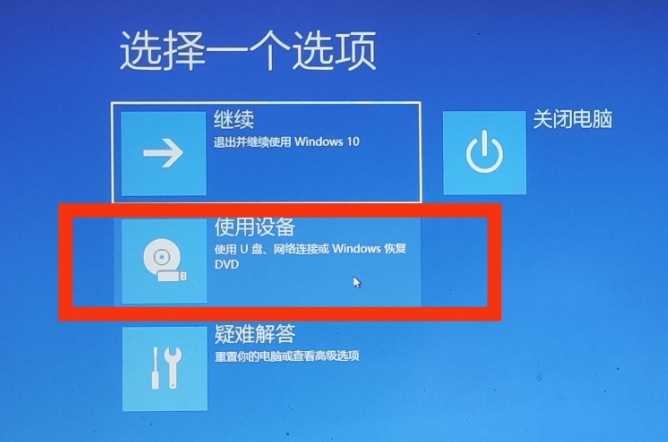

难道........嗯..继续扫扫,调出流光,扫啊扫,建立空连接失败,没有弱口令,IIS没有漏洞,MSSQL连SA都改了密码.....不会啊~这个网站防御措施做的还是蛮足的啊,怎么又像被人入侵过的痕迹呢?嗯.试试最近比较流行的那个MSSQL溢出漏洞,试试看.....screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>溢出成功!进去了....screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>嗯嗯..如果没有估计错的话,那么那个远程控制软件就是以前的入侵者留下来的咯,作为一个电子商务网站,不能够有效地解决网络安全这个问题,难怪国人现在对网上交易还不大放心,既然如此,那就好事做到底,帮网管把这主机的漏洞补上,堵了入侵者的后门,断了入侵者的后路.首先把要用到的工具都上传到目标主机上面去,建个IPC$管道,上传一些待会分析要用到的工具,如mport.exe这个能查看进程对应端口的体积小却功能强大工具.看下这主机有多少用户属于管理员组:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>根据经验,像backup$这类的用户就一定是入侵者留下来的账号,因为在命令行下,像hacker$这样的用户名你用net user是看不到的,系统默认会隐藏掉,但是有个致命的缺点,就是net localgroup则可以列出组中所有用户,无论加了$还是没有加.接着继续判断其他用户的合法度.转到C:\Documents and Settings目录下,这个目录记录了曾经在目标主机上登陆过的用户的一些信息:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>每个文件夹前面的创建日期可以给我们一点提示,管理员账号administrator创建于2002-02-01,除了webmaster是2002-11-19以外,其他的用户都比较接近,所以我们把重点放在webmaster上面,这时我们需要得到更多有个这个账号的信息,net user webmaster,得到此账号上次登陆时间是"上次登录 2002/11/29 上午 08:44",也就是周五早上上班时间登陆的,再转向C:\Documents and Settings\webmaster\桌面>目录下:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>桌面上有几个常用的快捷方式,想想倒也蛮符合此账号webmaster的身份,再转到C:\Documents and Settings\webmaster\「开始」菜单\程序>目录下,也只是几个网管常用的工具连接,所以我们初步断定webmaster这个账号为合法账号,那么我们就除掉backup$这个用户:net user backiup$ /del.查完了用户,就轮到查查入侵者是否有在主机上留下特洛伊木马程序或是其他远程控制程序此类的后门,这时就要用到前面上传的mport.exe啦,执行下mport.exe,咦,又有情况:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>主机竟然开了远程终端,而且被换在了2887端口而不是默认的3389端口,看来又是入侵者的杰作.命令行下:netstat –an看看现在都有谁连接到主机上:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>哈!真是巧,有人在连接终端,原来入侵者就在身边,那么补漏的工作更加刻不容缓,那么咱们也登陆上终端看看,说不定会有新的发现.登上终端,输入刚刚自己加的账号,熟悉的桌面又展现眼前.继续咱们的补漏工作,记得刚开始扫常见端口的时候主机开了80.查一查原来是台WEB发布服务器,主机上有50来个网站,主机已经打了SP3,不存在idq/ida溢出,Unicode和二次解码漏洞也不存在,主目录设在了E盘下,也不必担心那几个默认的WEB共享文件夹,接着看看主机运行了哪些服务,按照以往的经验,凡是服务名开头的字母没有大写的,除了pcanywhere以外,都是入侵者自己留的后门或是其他别的什么.还有一些服务名没有改的远程控制软件一眼就可以看出来,像比较流行的Radmin:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者虽然把服务端改成了sqlmsvr.exe这样比较容易迷惑人的名字,可是服务名没有改,还是很容易就被识破.screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者把远程终端的端口和显示名称及描述都改成了,可是服务名称还是没有改到.所以并不难找出.screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>服务名称还是把入侵者出卖了.找到这些后门后,先停服务,再把启动类型改为禁用!!接下来我们就要把我们进来时的漏洞堵上,到google搜下,这是有关MSSQL这个溢出漏洞补丁的相关信息:厂商补丁:Microsoft已经为此发布了一个安全公告(MS02-039)以及相应补丁:MS02-039:Buffer Overruns in SQL Server 2000 Resolution Service Could Enable Code Execution (Q323875)链接http://www.microsoft.com/technet/security/bulletin/MS02-039.asp补丁下载: * Microsoft SQL Server 2000: http://www.microsoft.com/Downloads/Release.asp?ReleaseID=40602下载后,展开,得到ssnetlib.dll这个文件,这时只要dir ssnetlib.dll /s找出主机中所有的老ssnetlib.dll这个文件,改名后以新的ssnetlib.dll替换掉老ssnetlib.dll就把MSSQL这个溢出漏洞补上了.命令行下:query user,用户是guest,嗯。

。

。

。

。

。

估计是被克隆过的用户查下是不是。

。

。

。

。

screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>果然!感觉补漏工作应该做得差不多了,也是时候跟入侵者say byebye了~命令行下:net user guest /active:no,把guest这个用户禁用。

命令行下:logoff 1screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者已经被我们踢出去了,现在是检验我们劳动成果的时候了,静静地netstat –an,看入侵者是否还能重新进来,过了好一会,发现他连接到主机1433端口,而且guest用户又被重新激活,奇怪。

。

。

。

。

MSSQL溢出漏洞已经补上了啊。

。

。

。

。

难道入侵者在MSSQL中留了后门?不会啊。

。

。

。

。

都是几个很正常的用户。

。

。

。

。

思考中。

。

。

。

。

。

。

哦!对了,入侵者可能自行改了SA的密码,然后再利用SA的xp_shell重新取得权限!好,既然我们想到了这步,就把SA的xp_shell也去掉,断入侵者的后路!!要把SA这类用户的xp_shell去掉,要得到xp_shell,就得调用到xplog70.dll这个文件(SQL97下是xpsql70.dll),那么我们只要把这个文件给改名了,那么就无法得到xp_shell,命令行转到C:\Program Files\Microsoft SQL Server\MSSQL\Binn,ren xplog70.dll xplog70.bak(SQL97下ren xpsql70.dll xpsql70.bak)screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>搞定,再次把入侵者踢出主机,哈哈~这次入侵者就再也没有进来过了。

。

。

。

有人会说,原来反入侵就这么容易,那可就错了,我有位好友这样说过:"起服务名,是一门艺术."确实,当你对电脑系统有了一定的认识后,服务名和显示名称和描述几乎可以起得以假乱真,即使管理员起了疑心,但也决不敢轻易卸载服务.好了,反入侵告一段落,也到了我们该走的时候了,日志该改的就改,好好擦下自己的脚印,反入侵时上传的程序创建的文件夹记得别忘了删,创建的用户也得删,网管可分不清谁是谁,即使咱们帮他补洞,可咱本质上还是入侵者,呵呵~最后,在网站上找找网管的电子邮箱,写个大概经过给他,提醒他以后多多留意网络安全方面的最新消息。

入侵,兼反,的,实例,一次,入侵,兼反,的,实例,

无精症中医认为的病因是什么

1、肾精亏虚:中医认为肾藏精主生殖,长期房劳过度、久病体弱或年老可导致肾精耗损。

治疗以填补肾精为主,常用方剂如五子衍宗丸含枸杞子、菟丝子等,配合针灸关元、肾俞穴,日常可食用黑芝麻、核桃等补肾食材。

2、气血瘀阻:气滞血瘀阻塞精道,多因外伤、手术或慢性炎症引起。

治法需活血通络,方选血府逐瘀汤加减含当归、红花,辅以针刺三阴交、太冲穴,局部可进行推拿疏通经络。

3、湿热下注:嗜食辛辣肥甘或外感湿热之邪,下注精室影响生精。

常用四妙丸苍术、黄柏清热利湿,配合阴陵泉穴艾灸,饮食需避免酒精及油腻,推荐赤小豆薏仁粥。

4、先天不足:禀赋薄弱或发育异常导致生殖之精匮乏。

需温补先天,选用龟鹿二仙胶龟板、鹿角胶等血肉有情之品,结合命门穴隔姜灸,适当练习八段锦培补元气。

5、情志失调:长期抑郁焦虑致肝失疏泄,影响精液生成。

逍遥散疏肝解郁,配合太冲穴按摩及药茶玫瑰花、合欢花代茶饮,需保持情绪舒畅。

日常需注重饮食调养,多食牡蛎、山药等益精食物,避免久坐熬夜;适度练习太极拳调节气血运行;严重者需结合西医检查明确梗阻性或非梗阻性类型,必要时采用中西医结合治疗。

建议连续调理3个月以上,定期复查精液分析。

在生活中了解,哪些是导致无精症的原因是很重要的,男性没有精子是一件很可怕的事情,下面我们就来介绍形成无精症的原因是什么。

导致无精症的原因主要... 男人的性功能障碍可通过心理治疗、药物治疗、生活方式调整、物理治疗和手术治疗等方式改善。

性功能障碍通常由心理压力、血管性疾病、激素水平异常、神经系统疾病和药物副作用等原因引起。

1、心理治疗:心理因素是性功能障碍的常见原因,焦虑、抑郁和压力可能导致性欲下降或勃起困难。

心理治疗包括认知行为疗法、夫妻咨询和性教育,帮助患者缓解心理负担,重建健康的性观念和自信心。

2、药物治疗:药物治疗是改善性功能障碍的有效方法。

常用药物包括西地那非50mg片剂、他达拉非20mg片剂和阿伐那非100mg片剂,这些药物通过增加阴茎血流帮助改善勃起功能。

激素替代疗法如睾酮凝胶也可用于激素水平异常的患者。

3、生活方式调整:不良生活习惯如吸烟、酗酒和缺乏运动可能加重性功能障碍。

建议戒烟限酒,保持规律运动,如每周进行150分钟的中等强度有氧运动,如快走或游泳,同时注意均衡饮食,增加富含锌、维生素E和Omega-3脂肪酸的食物。

4、物理治疗:物理治疗包括真空负压装置和阴茎康复训练。

真空负压装置通过负压吸引帮助阴茎充血,改善勃起功能。

阴茎康复训练则通过特定动作增强局部血液循环和肌肉力量,促进性功能恢复。

5、手术治疗:对于药物治疗无效的患者,可考虑手术治疗。

常见手术包括阴茎假体植入术和血管重建术。

阴茎假体植入术通过植入可充气或半硬性假体恢复勃起功能,血管重建术则用于改善阴茎血流。

性功能障碍患者应注重饮食调理,多摄入富含蛋白质、维生素和矿物质的食物,如鱼类、坚果和深绿色蔬菜。

适度运动如瑜伽和游泳有助于缓解压力,改善血液循环。

保持规律作息,避免熬夜,有助于维持激素水平稳定,促进整体健康。

性功能障碍是可以通过多种方法进行有效治疗的,包括药物治疗、心理疏导、生活方式调整和必要的手术干预,但具体疗效需根据病因、类型及患者的身体和心理状况决定。

1、性功能障碍的常见病因性功能障碍可能由多种因素导致,包括生理、心理和外界环境等。

生理因素:内分泌失调如睾酮水平低下、心血管疾病、糖尿病、前列腺疾病等常会导致性功能问题。

心理因素:压力、焦虑、抑郁、婚姻冲突等都会引发或加剧症状。

有时患者对自身表现的担忧也会形成恶性循环。

外界因素:久坐、不良生活习惯如吸烟酗酒、药物副作用、过量疲劳等也会对性功能产生负面影响。

2、治疗与干预方法针对性功能障碍的治疗需要因人因病制宜。

以下是较为常见的干预方式: 药物治疗: 一线药物:磷酸二酯酶-5抑制剂如西地那非、他达拉非可改善勃起障碍。

内分泌治疗:当患者存在睾酮水平低下时,可在医生指导下使用睾酮补充疗法。

局部药物:如前列腺素注射剂用于严重勃起功能障碍的治疗。

心理治疗:心理咨询或认知行为疗法有助于缓解性焦虑或情绪障碍。

夫妻双方还可一起参与性治疗改善亲密关系。

生活方式调整: 规律锻炼:特别是有氧运动与盆底肌训练,对改善血流、强化相关肌肉有帮助。

健康饮食:如多摄取富含锌和维生素E的食物如牡蛎、坚果,帮助维持正常的性功能。

远离烟酒,改善作息,提高睡眠质量。

其他医疗手段: 性功能锻炼设备:如真空勃起装置VED。

手术干预:如阴茎假体植入术用于严重不可逆性勃起功能障碍。

3、就医与诊断的重要性对于长期性功能问题或是症状显著影响生活质量的患者,应及时就医。

医生会通过问诊、体格检查及相关实验室检查如激素水平检测寻找病因并制定个性化治疗方案。

例如糖尿病患者需控制血糖,前列腺疾病需治疗原发疾病。

性功能障碍并非不可逆,通过医学治疗、生活干预或心理支持可以显著改善状况。

关键是全面了解病因、采取科学的方法并保持积极心态,有问题时应毫不犹豫寻求医疗帮助。

性功能障碍可能影响生殖健康、心理状态及人际关系,应尽早了解危害并进行针对性干预。

主要危害包括生殖健康问题、心理创伤和社交关系紧张。

1、生殖健康问题性功能障碍直接影响正常的生殖生理功能,可能导致不孕不育、性传递疾病风险增加等问题。

男性可能表现为勃起功能障碍或早泄,女性可能出现性冷淡或性交疼痛。

可寻求泌尿外科、妇科等专科医生的帮助,常见治疗手段包括药物治疗如西地那非、达泊西汀、激素疗法以及物理或手术干预。

2、心理创伤性功能障碍往往严重打击个体的自信心和自尊心,容易导致焦虑、抑郁等心理障碍。

这一问题并非少数,越早正视越有助于心理恢复。

有条件可以寻求心理咨询,使用心境调节药物辅助治疗,或通过渐进式肌肉松弛训练缓解压力。

3、社交关系紧张性功能障碍还可能影响伴侣之间的亲密关系,甚至是整个家庭的和谐。

交流的缺失容易导致误解和不满情绪。

夫妻间应加强沟通,必要时参加婚姻辅导课程。

一些行为疗法如系统性脱敏治疗也对改善关系有所帮助。

性功能障碍可能带来多重危害,但通过专业治疗和积极的自我管理方法,是可以明显改善的。

面对问题,需要勇敢面对并及时就医,恢复健康不仅是对自身负责,也是对亲密关系的关爱。

糖尿病引起的性功能障碍可通过生活方式调整、药物治疗、心理疏导等方式改善。

糖尿病导致的性功能障碍通常与血糖控制不佳、神经损伤、血管病变等因素有关。

1、血糖控制:糖尿病患者的性功能障碍与长期高血糖密切相关。

通过合理饮食、规律运动和药物治疗,将血糖控制在正常范围内,有助于改善症状。

建议每日监测血糖,遵医嘱使用二甲双胍500mg每日两次或胰岛素注射液根据血糖水平调整剂量。

2、神经修复:糖尿病引起的神经损伤可能导致性功能障碍。

补充维生素B族和α-硫辛酸有助于修复神经损伤。

维生素B1 100mg每日一次,α-硫辛酸600mg每日一次,连续服用3个月。

3、血管改善:糖尿病患者的血管病变会影响性功能。

使用他达拉非5mg每日一次或西地那非50mg按需服用,有助于改善血管功能,促进血液循环。

4、心理疏导:糖尿病患者的性功能障碍可能伴随心理压力。

通过心理咨询、放松训练等方式缓解焦虑情绪,有助于改善性功能。

建议每周进行一次心理咨询,持续3个月。

5、生活习惯:保持良好的生活习惯对改善性功能障碍有积极作用。

戒烟限酒、规律作息、适度运动如每周3次30分钟的有氧运动有助于整体健康。

糖尿病引起的性功能障碍需要综合治疗,包括血糖控制、神经修复、血管改善、心理疏导和生活习惯调整。

建议患者遵医嘱进行个性化治疗,同时注意饮食均衡,如增加富含纤维的食物如燕麦、蔬菜和优质蛋白质如鱼、豆类,避免高糖高脂饮食。

适度运动如快走、游泳等有助于改善整体健康状况,提升生活质量。

男性性功能障碍的常见原因包括心理因素、生理疾病和生活方式问题,治疗需针对具体原因采取心理疏导、药物治疗或改善生活习惯。

心理压力、焦虑或抑郁是导致性功能障碍的常见心理因素,建议通过心理咨询或放松训练缓解情绪。

生理疾病如糖尿病、高血压或心血管疾病可能影响性功能,需积极治疗原发病,并遵医嘱使用药物如西地那非、他达拉非或伐地那非。

不良生活方式如吸烟、饮酒或缺乏运动也会导致性功能障碍,建议戒烟限酒,保持规律运动如慢跑、游泳或瑜伽。

性功能障碍可能与激素水平异常有关,可通过血液检查评估睾酮水平,必要时进行激素替代治疗。

神经系统疾病如多发性硬化或脊髓损伤也可能导致性功能障碍,需在神经科医生指导下进行康复治疗。

长期服用某些药物如抗抑郁药或降压药可能影响性功能,建议与医生沟通调整用药方案。

性功能障碍可能由生殖系统疾病如前列腺炎或精索静脉曲张引起,需进行针对性治疗。

肥胖或代谢综合征是性功能障碍的危险因素,建议通过饮食控制如减少高脂肪食物摄入和增加蔬菜水果比例,结合运动减重。

睡眠不足或睡眠质量差可能影响性功能,建议保持规律作息,必要时进行睡眠治疗。

性功能障碍可能与伴侣关系紧张有关,建议通过沟通或伴侣治疗改善关系。

对于严重或复杂的性功能障碍,建议尽早就医进行全面评估和治疗,以明确病因并制定个性化治疗方案。

男性性功能障碍的治疗需综合考虑心理、生理和生活方式因素,通过多学科协作和个性化干预,多数患者可得到有效改善。

错误避孕方法易导致性功能障碍,主要原因是激素失衡、心理压力和生理损伤。

治疗需调整避孕方式、心理疏导和药物治疗。

激素失衡是错误避孕方法引发性功能障碍的主要原因之一。

某些避孕方法如紧急避孕药或长期使用口服避孕药,可能干扰体内激素水平,导致性欲下降或勃起功能障碍。

心理压力也是重要因素,错误避孕方法如体外射精或安全期避孕,可能增加意外怀孕的焦虑,影响性生活的质量。

生理损伤方面,不当使用避孕套或避孕器具可能导致局部组织损伤或感染,进而影响性功能。

治疗方面,调整避孕方式是关键。

可以选择更安全的避孕方法如宫内节育器或避孕贴片,减少激素波动。

心理疏导有助于缓解焦虑,心理咨询或伴侣沟通都能改善性生活质量。

药物治疗方面,针对激素失衡可以使用激素替代疗法,针对勃起功能障碍可以使用磷酸二酯酶抑制剂如西地那非。

通过综合治疗,可以有效改善因错误避孕方法导致的性功能障碍,提升性生活质量。

性功能障碍的治疗时间因个体差异和具体病因不同,通常需要数周至数月不等,通过药物治疗、心理干预和生活方式调整等多方面综合治疗可有效改善症状。

性功能障碍的病因复杂,可能涉及生理、心理、环境等多方面因素,治疗需根据具体情况进行个性化方案设计。

药物治疗方面,常用的药物包括西地那非、他达拉非和伐地那非,这些药物通过改善血流帮助缓解勃起功能障碍。

心理治疗则包括认知行为疗法、性治疗和夫妻关系咨询,帮助患者缓解焦虑和压力,改善心理状态。

生活方式调整方面,建议戒烟、限酒、保持健康体重和规律运动,尤其是适度的有氧运动如快走、游泳和骑自行车,有助于改善整体健康状况和性功能。

饮食上,多摄入富含抗氧化剂的食物如蓝莓、坚果和深海鱼类,减少高脂肪、高糖食物的摄入,有助于改善血管健康和性功能。

性功能障碍的治疗需要耐心和坚持,患者应与医生保持密切沟通,根据治疗效果及时调整治疗方案,逐步恢复正常的性功能。

男性性功能障碍的治疗方法包括药物治疗、心理治疗和生活方式调整,常见原因涉及生理、心理和环境等多方面因素。

男性性功能障碍的原因可以从遗传、环境、生理、外伤和病理五个方面分析。

遗传因素可能导致激素水平异常或血管功能问题;环境因素如长期压力、不良生活习惯和环境污染会影响身体机能;生理因素包括年龄增长、慢性疾病和药物副作用;外伤如骨盆或脊柱损伤可能损害神经或血管;病理因素如糖尿病、高血压和心血管疾病会直接影响性功能。

治疗方法中,药物治疗可选择西地那非、他达拉非或伐地那非;心理治疗包括认知行为疗法、性治疗和伴侣咨询;生活方式调整建议戒烟限酒、规律运动和均衡饮食。

定期体检和早期干预对预防和治疗男性性功能障碍至关重要,建议患者根据具体情况选择适合的治疗方案,并在医生指导下进行。

性功能障碍的治疗药物包括磷酸二酯酶5抑制剂、雄激素替代疗法和抗抑郁药物,具体选择需根据病因和性功能障碍可能与心理、生理或病理因素相关,需通过专业评估确定治疗方案。

1、磷酸二酯酶5抑制剂是治疗勃起功能障碍的常用药物,如西地那非万艾可、他达拉非希爱力和伐地那非艾力达。

这些药物通过增加阴茎血流改善勃起功能,适用于大多数患者,但需在医生指导下使用,避免与硝酸酯类药物同时服用。

2、雄激素替代疗法适用于因睾酮水平低下导致的性功能障碍,如十一酸睾酮、庚酸睾酮和环戊丙酸睾酮。

通过补充外源性睾酮,可改善性欲和勃起功能,但需定期监测激素水平和前列腺健康,避免长期使用可能带来的副作用。

3、抗抑郁药物如选择性5-羟色胺再摄取抑制剂SSRIs中的氟西汀、帕罗西汀和舍曲林,可用于治疗因抑郁或焦虑引起的性功能障碍。

这些药物通过调节神经递质水平改善情绪,但可能影响性欲和性功能,需在医生指导下调整剂量或更换药物。

4、除药物治疗外,生活方式的调整也至关重要。

建议保持规律的运动,如每天30分钟的有氧运动,如快走、游泳或骑自行车,有助于改善心血管健康和性功能。

均衡饮食,多摄入富含锌、维生素E和抗氧化剂的食物,如坚果、鱼类和绿叶蔬菜,有助于提升性激素水平和整体健康。

5、心理治疗也是不可忽视的部分,如认知行为疗法CBT和性治疗,可帮助患者缓解焦虑、改善性沟通和增强自信心。

通过专业心理咨询,患者能够更好地理解性功能障碍的根源,并学习有效的应对策略。

性功能障碍的治疗需综合考虑药物、生活方式和心理干预,建议在专业医生指导下制定个性化治疗方案,同时保持良好的生活习惯和积极的心态,逐步恢复正常的性功能。

性功能障碍的治疗方法包括药物治疗、心理治疗和生活方式调整。

药物治疗常用西地那非、他达拉非、伐地那非;心理治疗通过认知行为疗法、性教育、夫妻关系改善;生活方式调整包括戒烟、限酒、规律运动。

1、药物治疗是性功能障碍的常见手段。

西地那非通过增加阴茎血流改善勃起功能,适合大多数患者;他达拉非作用时间较长,适合需要长时间性活动的患者;伐地那非起效快,适合需要快速反应的患者。

这些药物需在医生指导下使用,避免与其他药物相互作用。

2、心理治疗对心理因素导致的性功能障碍效果显著。

认知行为疗法帮助患者改变负面思维模式,减少焦虑;性教育提供正确的性知识,消除误解;夫妻关系改善通过沟通技巧训练,增强伴侣间的理解与支持。

心理治疗通常需要多次咨询,逐步改善问题。

3、生活方式调整对改善性功能障碍有积极作用。

戒烟可减少血管损伤,改善血流;限酒避免酒精对性功能的抑制;规律运动如快走、游泳、瑜伽,增强体质,促进血液循环。

健康饮食如多摄入富含锌、维生素E的食物,也有助于改善性功能。

性功能障碍的治疗需要综合考虑药物、心理和生活方式,患者应在医生指导下选择合适的方法,逐步改善症状,提升生活质量。

中医医治少精症的效果好不好

1、补肾填精:肾精亏虚是少精症常见病因,表现为腰膝酸软、耳鸣健忘。

中医采用熟地黄、枸杞子、菟丝子等药材配伍,如五子衍宗丸可促进生精。

针灸选取关元、肾俞等穴位,每周3次,配合艾灸效果更佳。

日常可食用黑芝麻核桃粥,连续服用3个月复查精液常规。

2、活血化瘀:精索静脉曲张或慢性炎症导致的血瘀型少精症,舌质紫暗有瘀斑。

血府逐瘀汤加减可改善睾丸微循环,丹参注射液穴位注射隔日1次。

推拿采用点按三阴交、太冲穴手法,配合红外线理疗,需避免久坐压迫会阴部。

3、调理气血:气血两虚者多见神疲乏力,精子活力低下。

归脾汤配合黄芪注射液足三里注射能提升精子密度,药膳推荐当归生姜羊肉汤每周2次。

八段锦"两手托天理三焦"式每日练习20分钟,3个月后精液量平均增加1.5ml。

4、疏肝解郁:长期精神紧张导致肝气郁结型,伴随胁胀口苦。

柴胡疏肝散配合耳穴压豆治疗,选取肝、内分泌等穴位。

玫瑰花代茶饮每日1剂,太极拳云手式练习可调节自主神经功能,临床数据显示治疗6个月后精子畸形率下降40%。

5、健脾祛湿:脾虚湿盛型多见精液粘稠不液化,参苓白术散加减配合脐疗效果显著。

食疗用山药薏米芡实粥,每周5次。

避免生冷油腻食物,每天快走6000步促进代谢,治疗周期通常需要6-12个月。

中医治疗少精症需配合精液检查动态评估,饮食建议增加牡蛎、南瓜子等含锌食物,避免高温环境。

规律作息保证子时23-1点睡眠,配合八段锦"攒拳怒目增气力"式练习。

严重少精症精子浓度<5百万/ml建议中西医结合治疗,体外数据显示中药复方可使精子DNA碎片率降低25%-35%。

中医治疗白癜风效果好不好?近些年来,中医治疗疾病越来越受到人们的青睐,中医在我国博大精深,是沿袭千年来的传统医术,很多人想了解一下中医能否治... 小孩子包皮过长可能会导致卫生问题、感染风险增加以及泌尿系统问题,同时可能影响后期生殖器的正常发育。

身体健康受限时需要及时干预,维护良好的卫生习惯是第一步,视情况选择药物或手术治疗。

1、卫生问题小孩子包皮过长容易导致包皮下分泌物即“包皮垢”的堆积,由于小孩子多数无法完全翻开包皮,清洁不到位会滋生细菌。

日积月累,可能导致炎症发生,如包皮炎或龟头炎。

所以,家长需要每日协助小孩保持生殖器部位清洁,每次清洗时尽量轻柔地翻开包皮到较舒适的位置,用温水清理,不使用刺激性的清洁剂。

2、感染风险包皮过长会增加泌尿系统感染UTI的可能性,这主要是由于包皮下积存的细菌容易通过尿道口逆行感染。

反复感染还可能对泌尿道和肾脏造成负担。

如果孩子频繁出现尿痛或尿频症状,需尽快就医治疗。

轻度感染可以在医生指导下使用抗生素药膏,如莫匹罗星软膏或红霉素软膏涂抹患处。

严重感染时需口服或注射抗生素治疗。

3、影响发育包皮过长可能阻碍阴茎的正常发育,尤其是在青春期即将到来前,若包皮无法自如翻开,可能形成包茎,这会影响阴茎的外显长度,并在成年性功能活动中引发问题。

对于真性包茎,医生通常建议手术治疗,如包皮环切术、包皮背侧切开术或激光切割等方式,具体方式需根据孩子的年龄和健康状态决定。

大多数情况下,小孩子包皮过长在幼年期是较为常见的,但需要定期观察。

如果轻微问题通过正确护理和良好的卫生习惯并无改善,或已经发生明显不适及健康影响,应及时咨询必要时采取进一步治疗措施,以保障孩子的健康成长。

6岁男孩包皮过长可通过观察、日常护理或手术治疗。

包皮过长可能由先天性发育、局部炎症、感染等因素引起。

1、先天性发育:部分男孩出生时包皮过长,随着生长发育可能自然改善。

家长可观察包皮是否能逐渐退缩,注意日常清洁,避免强行翻动包皮。

2、局部炎症:包皮过长可能引发局部炎症,表现为红肿、疼痛。

保持局部清洁,每日用温水清洗,避免使用刺激性肥皂。

若症状持续,需就医检查。

3、感染风险:包皮过长易藏污纳垢,增加感染风险。

注意个人卫生,定期清洗包皮内侧,避免尿液残留。

若出现尿频、尿急等症状,需及时就医。

4、排尿困难:包皮过长可能导致排尿困难,表现为尿线细、排尿疼痛。

若症状明显,需在医生指导下进行包皮扩张或手术治疗。

5、心理影响:包皮过长可能影响孩子的心理健康,导致自卑或焦虑。

家长应给予心理支持,必要时咨询心理 饮食上建议多摄入富含维生素C的食物,如橙子、草莓,增强免疫力。

运动方面,鼓励孩子进行适度的户外活动,如跑步、游泳,促进身体发育。

日常护理中,家长需定期检查孩子的包皮情况,保持局部清洁干燥,避免使用刺激性护肤品。

若包皮过长严重影响生活或健康,建议及时就医评估手术必要性。

包皮过长可能影响性生活,但具体影响因人而异。

包皮过长可能导致清洁不便、炎症风险增加、性交疼痛或不适等问题。

对于部分男性,包皮过长还可能影响勃起功能或降低性快感。

若包皮过长引起明显不适或功能障碍,建议及时就医评估是否需要手术干预。

日常注意清洁卫生,避免感染,也能在一定程度上缓解问题。

1、清洁不便:包皮过长容易导致污垢和分泌物堆积,增加感染风险。

每日用温水清洗包皮和龟头,保持干燥清洁,有助于减少炎症发生。

若出现红肿、瘙痒等症状,可使用生理盐水冲洗或外用抗菌软膏如莫匹罗星软膏。

2、炎症风险:包皮过长可能引发包皮炎或龟头炎,表现为红肿、疼痛、分泌物增多。

保持局部清洁干燥,避免使用刺激性洗液。

若症状严重,可在医生指导下使用外用药物如复方酮康唑乳膏或口服抗生素如头孢克肟片。

3、性交疼痛:包皮过长可能导致性交时包皮牵拉过度,引起疼痛或不适。

尝试使用润滑剂减少摩擦,或调整性交姿势减轻不适。

若疼痛持续,建议咨询医生评估是否需要包皮环切术。

4、勃起功能:部分男性因包皮过长导致勃起时包皮无法完全退缩,影响勃起质量或性快感。

若勃起功能受限,可尝试轻柔手法帮助包皮退缩,或在医生建议下进行包皮环切术改善情况。

5、心理影响:包皮过长可能引发焦虑或自卑心理,影响性生活质量。

与伴侣沟通,寻求心理支持,必要时咨询心理若包皮过长对心理造成较大负担,可考虑手术干预以提升自信。

日常生活中,饮食上可多摄入富含维生素C和锌的食物如橙子、坚果,增强免疫力;避免辛辣刺激性食物如辣椒、酒精,减少局部刺激。

运动方面,适度进行有氧运动如慢跑、游泳,有助于改善血液循环,促进局部健康。

若症状持续或加重,建议及时就医,根据医生建议选择合适治疗方案。

男童包皮过长可通过日常护理和医疗干预处理,通常由生理性因素和病理性因素引起。

1、生理因素:男童在生长发育过程中,包皮过长是常见的生理现象,可能与遗传、发育速度等因素有关。

这种情况通常无需特殊治疗,可通过定期清洗包皮和龟头保持清洁,避免感染。

随着生长发育,包皮可能会自然回缩。

2、包茎影响:包皮过长可能导致包茎,即包皮无法完全上翻露出龟头。

包茎可能影响局部清洁,增加感染风险。

可通过温水清洗和轻柔上翻包皮进行护理,必要时在医生指导下使用外用药物如红霉素软膏预防感染。

3、感染风险:包皮过长容易积累包皮垢,增加尿道炎、龟头炎等感染风险。

感染可能表现为红肿、疼痛、排尿困难等症状。

可通过每日清洗、使用温和的洗液如生理盐水清洁,避免使用刺激性产品。

4、排尿问题:严重的包皮过长可能影响排尿,导致尿流变细、排尿困难等问题。

这种情况需及时就医,医生可能建议进行包皮环切术或其他手术治疗,以改善排尿功能。

5、心理影响:包皮过长可能对男童的心理发育产生影响,尤其是在同龄人中感到不适或自卑。

家长应关注孩子的心理状态,给予适当的心理支持和教育,必要时寻求心理咨询帮助。

男童包皮过长需注意日常清洁,保持局部卫生,避免感染。

饮食上建议多摄入富含维生素和矿物质的食物,如新鲜蔬果,增强免疫力。

适度运动如游泳、跑步有助于促进血液循环和整体健康。

如出现排尿困难、反复感染等症状,应及时就医,医生会根据具体情况制定治疗方案。

小孩包茎和包皮过长是两种常见的生殖器发育问题,包茎是指包皮口过小无法翻起露出阴茎头,包皮过长则是包皮覆盖阴茎头但可以翻起。

包茎可能导致排尿困难、感染等问题,包皮过长通常不影响排尿但可能增加感染风险。

包茎和包皮过长的处理方法有所不同,包茎通常需要医疗干预,包皮过长则可通过日常护理改善。

1、症状表现:包茎表现为包皮无法翻起,阴茎头完全被包皮包裹,排尿时可能出现尿线细、排尿困难等症状。

包皮过长表现为包皮可以翻起,阴茎头在正常状态下被包皮覆盖,但排尿通常不受影响。

2、健康风险:包茎可能导致包皮垢堆积,增加感染风险,严重时可能引发包皮炎、龟头炎等疾病。

包皮过长虽然感染风险较低,但长期不清洁也可能导致炎症或感染。

3、处理方法:包茎通常需要手术治疗,如包皮环切术或包皮扩张术,以改善包皮口狭窄问题。

包皮过长可通过日常护理改善,如定期清洁包皮内部,避免包皮垢堆积。

4、治疗时机:包茎建议在儿童期尽早治疗,以免影响阴茎发育或引发并发症。

包皮过长若无明显症状可观察,若出现反复感染或不适可考虑手术。

5、日常护理:包茎患者在术后需注意伤口清洁,避免感染。

包皮过长者应养成每日清洁包皮的习惯,使用温水清洗,避免使用刺激性清洁剂。

包茎和包皮过长的护理需结合具体情况,饮食上应避免辛辣刺激食物,保持清淡饮食。

适当运动有助于增强体质,但应避免剧烈运动以防伤口裂开。

若症状持续或加重,建议及时就医。

治疗包皮过长可通过日常护理、药物治疗和手术治疗等方式进行。

包皮过长可能由先天性发育异常、局部炎症刺激、肥胖等因素引起。

1、日常护理:保持局部清洁是预防包皮过长引发感染的关键。

每天用温水清洗包皮和龟头,避免使用刺激性洗液。

清洗后将包皮轻轻推回原位,避免包皮嵌顿。

穿宽松透气的内裤,减少局部摩擦和潮湿环境,有助于降低感染风险。

2、药物治疗:对于包皮过长伴随局部炎症的患者,可使用抗生素软膏如莫匹罗星软膏、红霉素软膏等,每日涂抹2-3次,连续使用7-10天。

若出现真菌感染,可使用克霉唑乳膏,每日1-2次,疗程2周。

药物治疗需在医生指导下进行,避免自行用药。

3、包皮环切术:包皮环切术是治疗包皮过长的常见手术方式,通过切除多余包皮,使龟头完全暴露。

手术时间约30分钟,术后需保持伤口清洁干燥,避免剧烈运动。

术后恢复期约2-4周,期间需定期复查,预防感染和并发症。

4、激光包皮切除术:激光包皮切除术利用激光精确切除多余包皮,具有出血少、恢复快的优点。

手术时间约20分钟,术后疼痛较轻,恢复期约1-2周。

术后需注意伤口护理,避免感染。

激光手术适合对传统手术有顾虑的患者。

5、包皮扩张术:对于轻度包皮过长且不愿手术的患者,可尝试包皮扩张术。

通过使用特殊器械逐渐扩张包皮口,使包皮能够正常回缩。

治疗周期约1-2个月,需在医生指导下进行。

该方法适用于包皮口狭窄但包皮长度正常的患者。

饮食上应保持清淡,多摄入富含维生素和蛋白质的食物,如新鲜蔬果、瘦肉、鱼类等,有助于伤口愈合。

避免辛辣刺激性食物,减少局部刺激。

适当进行有氧运动如散步、游泳等,增强体质,促进血液循环。

术后恢复期避免剧烈运动,防止伤口裂开。

保持良好的作息习惯,避免熬夜,有助于提高免疫力,促进康复。

小孩包皮过长能翻出来通常不需要手术,可通过日常护理和定期观察处理。

包皮过长可能与生理性因素或轻度炎症有关,通常表现为包皮口狭窄、局部红肿等症状。

1、生理性因素:儿童时期包皮过长是常见现象,随着年龄增长,包皮可能逐渐自然退缩。

家长可每日帮助孩子轻柔翻洗包皮,保持局部清洁,避免感染。

2、轻度炎症:包皮过长可能因局部清洁不足引发轻度炎症。

建议使用温水清洗,避免使用刺激性清洁剂。

若出现红肿或分泌物,可局部涂抹红霉素软膏或莫匹罗星软膏。

3、包皮口狭窄:部分孩子包皮口较窄,翻洗时需注意力度,避免强行翻动导致撕裂。

若包皮口狭窄严重,可在医生指导下使用局部激素软膏如糠酸莫米松乳膏缓解症状。

4、局部护理:保持包皮区域干燥清洁,避免使用过热的水清洗。

穿着宽松透气的内裤,减少摩擦刺激。

5、定期观察:家长应定期观察孩子包皮情况,若发现包皮无法翻出、反复感染或排尿困难,需及时就医,评估是否需要手术治疗。

日常护理中,家长需注意孩子的饮食均衡,多摄入富含维生素C的水果和蔬菜,增强免疫力。

鼓励孩子进行适量运动,如游泳、跑步等,促进全身健康。

若症状持续或加重,建议及时就医,避免延误治疗。

儿童包皮过长可能导致局部卫生问题、排尿困难、感染风险增加,严重时可能影响生殖器发育。

可通过日常清洁、药物治疗或手术干预等方式处理。

1、局部卫生问题:包皮过长容易导致包皮垢积聚,清洁不彻底可能引发异味或局部不适。

建议每日用温水轻柔清洗包皮内外,避免使用刺激性洗剂。

若出现红肿或瘙痒,可咨询医生使用外用抗生素软膏如莫匹罗星软膏,每日涂抹1-2次。

2、排尿困难:包皮过长可能使尿道口狭窄,导致排尿不畅或尿线变细。

日常护理可通过温水坐浴缓解症状,每次10-15分钟。

若症状持续,医生可能建议使用尿道扩张器或短期口服α受体阻滞剂如特拉唑嗪,剂量需根据体重调整。

3、感染风险增加:包皮过长易滋生细菌,增加尿路感染或包皮炎的风险。

预防措施包括保持局部干燥、穿透气内裤。

若发生感染,可使用抗生素如头孢克洛颗粒,每日2次,每次125mg,疗程5-7天。

4、生殖器发育影响:严重包皮过长可能限制阴茎正常发育,导致包茎或勃起疼痛。

若保守治疗无效,医生可能建议包皮环切术或背侧切开术。

手术通常在局部麻醉下进行,术后需注意伤口护理,避免感染。

5、心理影响:包皮过长可能引起儿童自卑或焦虑,尤其是与同龄人比较时。

家长应给予心理支持,避免过度强调问题。

若儿童情绪波动明显,可寻求心理医生帮助,进行适当的心理疏导。

日常护理中,建议儿童穿着宽松、透气的棉质内裤,避免摩擦刺激。

饮食上多摄入富含维生素C的水果如橙子、草莓,增强免疫力。

适当进行户外运动如跑步、游泳,促进血液循环,有助于局部健康。

若症状持续或加重,应及时就医,避免延误治疗。

小孩包皮过长可通过手术干预治疗,通常由先天性发育异常或局部炎症刺激引起。

1、年龄评估:包皮手术的最佳年龄通常在5-7岁。

这个年龄段的孩子身体发育较为稳定,术后恢复能力较强,且能够配合术后护理。

过早手术可能增加术后并发症风险,过晚则可能影响阴茎发育。

2、术前准备:手术前需进行尿常规、血常规等检查,排除感染性疾病。

家长应与孩子充分沟通,缓解其紧张情绪。

术前一天需清洁外阴部,保持局部卫生。

3、手术方式:包皮环切术和包皮吻合器手术是两种常用术式。

环切术使用手术刀切除多余包皮,吻合器手术则通过器械完成切割和缝合。

两种方式各有利弊,需根据具体情况选择。

4、术后护理:术后需保持伤口清洁干燥,避免剧烈运动。

可使用碘伏消毒,涂抹抗生素软膏预防感染。

注意观察排尿情况,如有异常及时就医。

5、注意事项:术后可能出现轻微疼痛和肿胀,属正常现象。

若出现持续出血、发热等症状,需立即就医。

术后1-2周内避免泡澡,防止伤口感染。

饮食方面,术后应多摄入富含蛋白质和维生素的食物,如鸡蛋、牛奶、新鲜蔬果等,促进伤口愈合。

运动方面,术后1个月内避免剧烈运动,可选择散步等轻度活动。

护理方面,保持外阴部清洁干燥,遵医嘱使用药物,定期复查。

若出现异常情况,及时就医处理。

8岁儿童包皮过长可通过观察、日常护理等方式处理,通常由生理性发育、遗传等因素引起。

1、生理性发育:8岁儿童处于生长发育阶段,包皮过长可能是暂时性现象,随着青春期发育,包皮可能会自然退缩。

日常护理中应注意清洁,避免感染。

家长可帮助孩子每日用温水清洗包皮,保持局部干燥。

2、遗传因素:包皮过长可能与家族遗传有关,若父母一方或双方有类似情况,孩子出现包皮过长的概率较高。

这种情况无需特殊治疗,但需定期观察包皮状态,必要时咨询 3、局部感染:包皮过长可能导致尿液或分泌物积聚,增加感染风险。

若孩子出现红肿、疼痛或排尿困难等症状,应及时就医。

医生可能会建议使用抗生素软膏如红霉素软膏或莫匹罗星软膏进行局部治疗。

4、排尿困难:包皮过长可能导致包皮口狭窄,影响正常排尿。

若孩子出现排尿费力、尿线细弱等症状,需及时就医。

医生可能会建议进行包皮扩张术或包皮环切术,以改善排尿功能。

5、心理影响:包皮过长可能让孩子感到不适或自卑,家长应给予心理支持,帮助孩子正确认识这一问题。

可通过沟通、鼓励等方式缓解孩子的焦虑情绪,必要时寻求心理医生帮助。

饮食方面,建议孩子多摄入富含维生素C的食物如橙子、草莓,增强免疫力;运动方面,鼓励孩子进行适量户外活动如跑步、游泳,促进全身健康。

日常护理中,家长应帮助孩子养成良好的卫生习惯,定期观察包皮状态,必要时及时就医。