入侵兼反入侵的实例

【菜科解读】

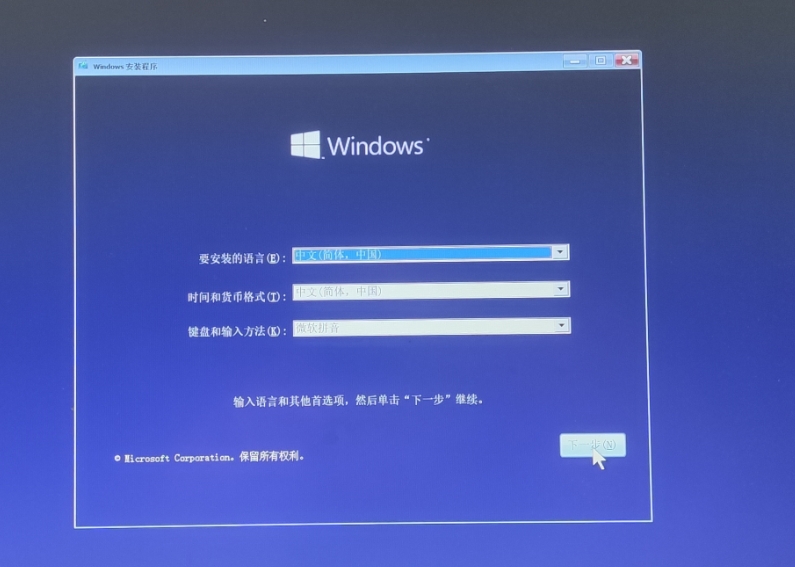

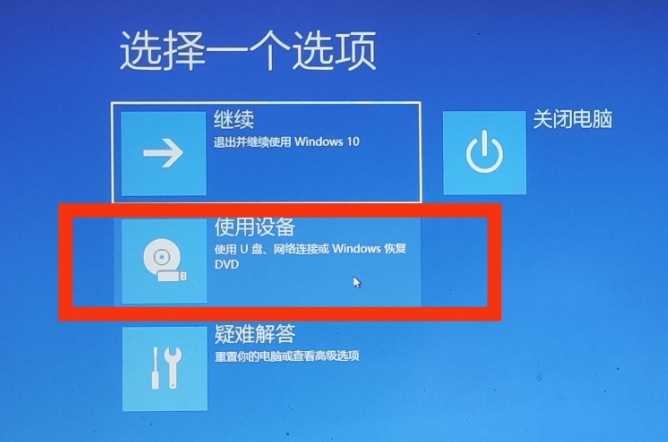

难道........嗯..继续扫扫,调出流光,扫啊扫,建立空连接失败,没有弱口令,IIS没有漏洞,MSSQL连SA都改了密码.....不会啊~这个网站防御措施做的还是蛮足的啊,怎么又像被人入侵过的痕迹呢?嗯.试试最近比较流行的那个MSSQL溢出漏洞,试试看.....screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>溢出成功!进去了....screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>嗯嗯..如果没有估计错的话,那么那个远程控制软件就是以前的入侵者留下来的咯,作为一个电子商务网站,不能够有效地解决网络安全这个问题,难怪国人现在对网上交易还不大放心,既然如此,那就好事做到底,帮网管把这主机的漏洞补上,堵了入侵者的后门,断了入侵者的后路.首先把要用到的工具都上传到目标主机上面去,建个IPC$管道,上传一些待会分析要用到的工具,如mport.exe这个能查看进程对应端口的体积小却功能强大工具.看下这主机有多少用户属于管理员组:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>根据经验,像backup$这类的用户就一定是入侵者留下来的账号,因为在命令行下,像hacker$这样的用户名你用net user是看不到的,系统默认会隐藏掉,但是有个致命的缺点,就是net localgroup则可以列出组中所有用户,无论加了$还是没有加.接着继续判断其他用户的合法度.转到C:\Documents and Settings目录下,这个目录记录了曾经在目标主机上登陆过的用户的一些信息:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>每个文件夹前面的创建日期可以给我们一点提示,管理员账号administrator创建于2002-02-01,除了webmaster是2002-11-19以外,其他的用户都比较接近,所以我们把重点放在webmaster上面,这时我们需要得到更多有个这个账号的信息,net user webmaster,得到此账号上次登陆时间是"上次登录 2002/11/29 上午 08:44",也就是周五早上上班时间登陆的,再转向C:\Documents and Settings\webmaster\桌面>目录下:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>桌面上有几个常用的快捷方式,想想倒也蛮符合此账号webmaster的身份,再转到C:\Documents and Settings\webmaster\「开始」菜单\程序>目录下,也只是几个网管常用的工具连接,所以我们初步断定webmaster这个账号为合法账号,那么我们就除掉backup$这个用户:net user backiup$ /del.查完了用户,就轮到查查入侵者是否有在主机上留下特洛伊木马程序或是其他远程控制程序此类的后门,这时就要用到前面上传的mport.exe啦,执行下mport.exe,咦,又有情况:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>主机竟然开了远程终端,而且被换在了2887端口而不是默认的3389端口,看来又是入侵者的杰作.命令行下:netstat –an看看现在都有谁连接到主机上:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>哈!真是巧,有人在连接终端,原来入侵者就在身边,那么补漏的工作更加刻不容缓,那么咱们也登陆上终端看看,说不定会有新的发现.登上终端,输入刚刚自己加的账号,熟悉的桌面又展现眼前.继续咱们的补漏工作,记得刚开始扫常见端口的时候主机开了80.查一查原来是台WEB发布服务器,主机上有50来个网站,主机已经打了SP3,不存在idq/ida溢出,Unicode和二次解码漏洞也不存在,主目录设在了E盘下,也不必担心那几个默认的WEB共享文件夹,接着看看主机运行了哪些服务,按照以往的经验,凡是服务名开头的字母没有大写的,除了pcanywhere以外,都是入侵者自己留的后门或是其他别的什么.还有一些服务名没有改的远程控制软件一眼就可以看出来,像比较流行的Radmin:screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者虽然把服务端改成了sqlmsvr.exe这样比较容易迷惑人的名字,可是服务名没有改,还是很容易就被识破.screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者把远程终端的端口和显示名称及描述都改成了,可是服务名称还是没有改到.所以并不难找出.screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>服务名称还是把入侵者出卖了.找到这些后门后,先停服务,再把启动类型改为禁用!!接下来我们就要把我们进来时的漏洞堵上,到google搜下,这是有关MSSQL这个溢出漏洞补丁的相关信息:厂商补丁:Microsoft已经为此发布了一个安全公告(MS02-039)以及相应补丁:MS02-039:Buffer Overruns in SQL Server 2000 Resolution Service Could Enable Code Execution (Q323875)链接http://www.microsoft.com/technet/security/bulletin/MS02-039.asp补丁下载: * Microsoft SQL Server 2000: http://www.microsoft.com/Downloads/Release.asp?ReleaseID=40602下载后,展开,得到ssnetlib.dll这个文件,这时只要dir ssnetlib.dll /s找出主机中所有的老ssnetlib.dll这个文件,改名后以新的ssnetlib.dll替换掉老ssnetlib.dll就把MSSQL这个溢出漏洞补上了.命令行下:query user,用户是guest,嗯。

。

。

。

。

。

估计是被克隆过的用户查下是不是。

。

。

。

。

screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>果然!感觉补漏工作应该做得差不多了,也是时候跟入侵者say byebye了~命令行下:net user guest /active:no,把guest这个用户禁用。

命令行下:logoff 1screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>入侵者已经被我们踢出去了,现在是检验我们劳动成果的时候了,静静地netstat –an,看入侵者是否还能重新进来,过了好一会,发现他连接到主机1433端口,而且guest用户又被重新激活,奇怪。

。

。

。

。

MSSQL溢出漏洞已经补上了啊。

。

。

。

。

难道入侵者在MSSQL中留了后门?不会啊。

。

。

。

。

都是几个很正常的用户。

。

。

。

。

思考中。

。

。

。

。

。

。

哦!对了,入侵者可能自行改了SA的密码,然后再利用SA的xp_shell重新取得权限!好,既然我们想到了这步,就把SA的xp_shell也去掉,断入侵者的后路!!要把SA这类用户的xp_shell去掉,要得到xp_shell,就得调用到xplog70.dll这个文件(SQL97下是xpsql70.dll),那么我们只要把这个文件给改名了,那么就无法得到xp_shell,命令行转到C:\Program Files\Microsoft SQL Server\MSSQL\Binn,ren xplog70.dll xplog70.bak(SQL97下ren xpsql70.dll xpsql70.bak)screen.width-200) {this.width=screen.width-200;this.alt='点击查看全图';}" border=0>搞定,再次把入侵者踢出主机,哈哈~这次入侵者就再也没有进来过了。

。

。

。

有人会说,原来反入侵就这么容易,那可就错了,我有位好友这样说过:"起服务名,是一门艺术."确实,当你对电脑系统有了一定的认识后,服务名和显示名称和描述几乎可以起得以假乱真,即使管理员起了疑心,但也决不敢轻易卸载服务.好了,反入侵告一段落,也到了我们该走的时候了,日志该改的就改,好好擦下自己的脚印,反入侵时上传的程序创建的文件夹记得别忘了删,创建的用户也得删,网管可分不清谁是谁,即使咱们帮他补洞,可咱本质上还是入侵者,呵呵~最后,在网站上找找网管的电子邮箱,写个大概经过给他,提醒他以后多多留意网络安全方面的最新消息。

入侵,兼反,的,实例,一次,入侵,兼反,的,实例,

青岛个人如何补交之前的社保费?青岛个人补交社保流程来了

社保断缴如何补?1、单位补缴可能有人会说不能一次性补缴,那就找单位给我补就行了。

提醒大家,单位补缴社保也不是想补就能补的!2、个人补缴根据推出2022年关于社保补缴的法规,只有以下两类人才能够一次性补缴。

在2011年7月1日前办理社保的人员可以进行补缴;在达到退休年龄的时候,你已经缴纳了五年的养老保险。

补缴材料:1、《青岛社会保险费补缴申请表》2、属原固定工及合同制职工的,提供职工本人的档案、录用(招工)审批表、历年《青岛职工劳动手册》3、属其他用工形式的,提供合同书、录用(招工)审批表(或招工表)、历年《青岛职工劳动手册》(外地户口职工可不提供)4、未办理招用工手续,但存在事实劳动关系的,提供存在事实劳动关系的有效证明材料(如原始工资发放表、考勤表等)补缴流程:1、单位提交资料后,由社保经办人员对补缴资料进行审核,符合条件的出具《受理回执》,不符合条件的不予受理2、补缴申请受理后,将在20个工作日内完成补缴手续,用人单位可在手续完成后,凭《受理回执》到保险关系部资料发放窗口领取退回资料以天津为例,天津社保补缴步骤:1、在个人缴费窗口接续缴费人员需携带身份证、户口本、《职工养老保险手册》,与用人单位终止、解除劳动合同或领取失业保险金期满两个月内人员还需携带《天津市城镇劳动者就·失业证》,到社保分中心个人缴费窗口办理核定缴费手续,打印《社会保险缴费单》(一式两联);2、凭社保分中心打印的《社会保险缴费单》(一式两联),到指定银行现金缴费,或在分中心POS机刷银联卡缴费。

青岛2025年社保缴费个人和公司各承担多少?下表是2025年青岛社保费用明细参考,新社通app-社保缴费查询工具提供的最新数据如下:青岛的社保缴费情况,依据2025年最新的缴费标准,我们可以详细地进行如下说明。

这些标准是根据新社通app-社保缴费查询工具提供的数据整理得出的:缴费比例(2025年)养老保险公司缴纳比例:16%个人缴纳比例:8%医疗保险公司缴纳比例:6.5%(注意:此比例可能因法规调整而有所变化,具体以当地法规为准)个人缴纳比例:2%失业保险公司缴纳比例:0.5%个人缴纳比例:0.5%生育保险公司缴纳比例:0.7%个人无需缴纳,由单位全额承担工伤保险公司缴纳比例:根据行业风险等级确定,由用人单位全额承担个人无需缴纳缴费基数与缴费金额社保的缴费基数是根据个人的实际工资收入来确定的,但通常会有一个上下限。

在青岛,这个上下限是根据当地的社会平均工资来设定的。

假设某员工的月工资为X元(且X在缴费基数上下限之间),那么他的社保缴费金额将按照上述比例进行计算。

以养老保险为例,公司需为该员工缴纳X*16%的养老保险费,而员工个人则需缴纳X*8%的养老保险费。

(注:本文数据仅供参考,具体以当地缴费标准为准)

历史上比慈禧太后厉害的人很多,盘点四个不输于她的太后

在历史中,我们所看见的从来都是慈禧是如何祸害大的,不过,作为晚清时期的重要政治领导人物,慈禧能够在当时那个的时期里脱颖而出,并取得干预政治的权利,这就证明她是有实力的,是有野心的。

然而,回顾过去,我们发现历史上并不止慈禧这一个干政的太后。

而今天我们所要说的就是西夏时期四位干政的太后,接下来就让我们一起来认识她们吧! 我们要介绍的第一位太后便是毅宗谅祚的母亲没藏氏。

西夏是一个由建立的国家,刚从部族过渡而来的西夏,对女性的封建约束比较少。

因此,女性的地位比起其他时期来说相对比较高,所以,这种女性干政的现象也就不足为奇了。

说到这位没藏氏,她是西夏创始人李元昊的第七个老婆,不过,没藏氏在嫁给李元昊之前曾有过一个丈夫。

据史籍记载,没藏氏曾是遇乞的妻子,因为,她有一副的容貌,所以,便被李元昊看中了。

自此,李元昊对她是念念不忘,因此,在野利的怂恿下,他便在暗地里杀害了遇乞,并抢走了没藏氏。

不过,在李元昊将没藏氏抢回来之后,皇后却不允许李元昊与没藏氏往来。

可是,看着好不容易抢来的美人,李元昊又怎么会按耐得住呢,于是,他便在私底下与没藏氏交好。

但是,没过多久,皇后便知道了这件事,将没藏氏送到了兴州戒坛寺当尼姑。

不过,李元昊怎么会看着美人离去而舍得放手呢,于是,便继续在暗地里与没藏氏来往。

延柞十年二月,没藏氏因生下儿子谅祚得以重返后宫,不过没藏氏并没有将她的儿子带回宫,反而将她的儿子寄放在了哥哥没藏讹旁的家中。

回宫后的没藏氏深受的宠爱,俗话说一人得道,没藏氏家族也因此深受皇帝的重用。

因此,在李元昊死后,没藏氏兄妹便夺取了西夏的政权,并让当时年仅一岁的谅祚当上了皇帝,而没藏氏在一旁掌政。

在没藏氏掌政的这段时期里,她的确为这个国家做出了贡献。

例如:修建塔寺,并利用与北宋保持良好的往来,使西夏得到了很长一段时间的稳定。

不过,后来没藏氏却因与哥哥没藏讹旁发生了分歧而被哥哥派人杀害,这位太后就这样结束了她的生命。

第二位要说的便是大梁太后,原是夏毅宗第一任皇后没藏氏的亲嫂嫂,西夏毅宗李谅祚第二任皇后。

在谅祚死后,七岁的惠宗继承大统,不过,他的年纪太小了,所以,他的母亲大梁太后便开始在一旁参与执政。

但是,因为是汉人,大臣们都不支持她的统治。

此时,为了得到这些大臣的支持,大梁太后在执政期间不仅提出了“去汉仪,复用蕃礼”的主张,而且,还向发起进攻,以达到缓和国内矛盾的目的。

连年的征战,无数良田成为旷野,无数西夏男儿骸骨无存,无数的家庭破裂,成为梁太后巩固权力的牺牲品。

史料载河内等州民,十人征发九人为兵役 大梁太后在摄政后便将大权牢牢掌握在自己手中,即便是自己的儿子长大了也从未归还。

最终,梁氏以太后身份掌控西夏政权达18年之久,大安十一年10月病死。

说完大梁太后,我们要说到的第三位便是小梁太后了。

惠宗死后,乾顺登基,不过因其年幼,所以,便由其母小梁太后代其掌政。

说起这位太后,其实她还有另外一个身份,那便是大梁太后的侄女。

前面说到大梁太后为了缓和国内矛盾选择向宋朝发动战争,而深受大梁太后影响的小梁太后也选择了同样的做法。

而且,小梁太后也是一个信奉佛教的人,于是,便下令在国都内修建塔寺。

我们最后要说到的一位便是罗太后了。

在仁宗死后,纯佑登基,罗太后开始掌政。

说起这位太后,她在历史上可是一位重要角色,她不仅完全的掌控了西夏,而且,还促进了西夏与金朝之间关系的发展。

并且,与前三位太后相同的是,她也是一位信奉佛教的人,在她执政的时间里,她甚至做了许多翻译佛经的工作,使佛教在后世中能够继续流传下去。

不过,这位太后最终却在病痛中遗憾而死。

这四位太后虽都是在儿子年龄太小的情况下才掌政的,可是,她们在执政方面却都有着自己独到的见解。

更值得一提的是,这四位太后在执政的时期不仅使西夏得到了快速的发展,而且,还使西夏形成了独特的母党干政现象。

随机文章武则天孙姪女声势不输姑婆元配阻止她上位遭废为庶人黑暗森林法则是什么,人类或早被外星文明当成猎物(传霍金认可)美国无龙脉为什么发达,美国东大龙脉横跨半个地球促使美国发达量子意识为什么被禁止,意识是量子力学的基础/意识可改变物质世界为什么看不到银河系,银河系大小远超想象/直径16万光年